فهرست مطالب:

- مرحله 1: فناوری RFID

- مرحله 2: SPI با نمودار مدار

- مرحله 3: برنامه نویسی و پیاده سازی

- مرحله 4: نتایج و نتیجه گیری

تصویری: رابط آسان RFID MFRC522 با آردوینو نانو: 4 مرحله (همراه با تصاویر)

2024 نویسنده: John Day | [email protected]. آخرین اصلاح شده: 2024-01-30 08:54

کنترل دسترسی مکانیزمی در زمینه امنیت فیزیکی و امنیت اطلاعات است که دسترسی/ورود ناشناس به منابع یک سازمان یا یک منطقه جغرافیایی را محدود می کند. عمل دسترسی ممکن است به معنی مصرف ، ورود یا استفاده باشد. به مجوز دسترسی به یک منبع مجوز گفته می شود.

امنیت فیزیکی

کنترل دسترسی جغرافیایی ممکن است توسط پرسنل (به عنوان مثال ، نگهبان مرزی ، تقلب کننده ، بررسی کننده بلیط) ، یا با وسیله ای مانند چرخ دستی (دروازه گریز) اعمال شود. کنترل دسترسی به معنای دقیق (کنترل فیزیکی خود دسترسی) سیستمی برای بررسی حضور مجاز است. کنترل کننده بلیط (حمل و نقل). مثال دیگر کنترل خروج است ، به عنوان مثال. یک مغازه (تسویه حساب) یا کشوری. [نیازمند منبع]. اصطلاح کنترل دسترسی به عمل محدود کردن ورود به یک ملک ، ساختمان یا اتاق برای افراد مجاز اشاره دارد.

امنیت اطلاعات

کنترل دسترسی الکترونیکی از رایانه ها برای حل محدودیت های قفل و کلید مکانیکی استفاده می کند. از طیف گسترده ای از اعتبارنامه ها می توان برای جایگزینی کلیدهای مکانیکی استفاده کرد. سیستم کنترل دسترسی الکترونیکی دسترسی را براساس اعتبار ارائه شده اعطا می کند. هنگامی که دسترسی داده می شود ، درب برای یک زمان از پیش تعیین شده باز می شود و معامله ثبت می شود. هنگامی که دسترسی رد می شود ، در قفل می شود و تلاش برای دسترسی ثبت می شود. اگر درب به زور باز شود یا بعد از باز شدن بیش از حد طولانی نگه داشته شود ، سیستم درب و زنگ را کنترل می کند.

عملیات کنترل دسترسی

هنگامی که اعتبارنامه به خواننده (دستگاه) ارائه می شود ، خواننده اطلاعات اعتبارنامه ، معمولاً یک عدد ، را به یک کنترل پنل ، پردازنده بسیار قابل اعتماد ارسال می کند. صفحه کنترل شماره اعتبارنامه را با یک لیست کنترل دسترسی مقایسه می کند ، درخواست ارائه شده را تأیید یا رد می کند و گزارش تراکنش را به پایگاه داده ارسال می کند. هنگامی که دسترسی بر اساس لیست کنترل دسترسی رد شود ، در قفل می شود. اگر بین اعتبارنامه و لیست کنترل دسترسی مطابقت داشته باشد ، کنترل پنل یک رله را اجرا می کند که به نوبه خود قفل در را باز می کند. همچنین صفحه کنترل برای جلوگیری از زنگ خطر ، سیگنال باز شدن در را نادیده می گیرد. غالباً خواننده بازخوردی را ارائه می دهد ، مانند LED قرمز چشمک زن برای دسترسی ممنوع و LED سبز چشمک زن برای دسترسی داده شده.

عوامل احراز هویت اطلاعات:

- چیزی که کاربر می داند ، به عنوان مثال رمز عبور ، عبارت عبور یا PIN

- چیزی که کاربر دارد ، مانند کارت هوشمند یا کلید فوب

- چیزی که کاربر دارد ، مانند اثر انگشت ، با اندازه گیری زیست متریک تأیید می شود.

اعتبارنامه

اعتبارنامه یک شیء فیزیکی/ملموس ، بخشی از دانش یا جنبه ای از وجود فیزیکی فرد است که دسترسی فردی به یک مرکز فیزیکی معین یا سیستم اطلاعاتی رایانه ای را ممکن می سازد. به طور معمول ، اعتبارنامه می تواند چیزی باشد که شخص می داند (مانند شماره یا PIN) ، چیزی که دارد (مانند نشان دسترسی) ، چیزی که هست (مانند ویژگی بیومتریک) یا ترکیبی از این موارد. این به عنوان احراز هویت چند عاملی شناخته می شود. اعتبار معمولی یک کارت دسترسی یا key-fob است و نرم افزارهای جدیدتر نیز می توانند تلفن های هوشمند کاربران را به دستگاه های دسترسی تبدیل کنند.

فناوری های کارت:

شامل نوار مغناطیسی ، بارکد ، Wiegand ، مجاورت 125 کیلوهرتز ، کشیدن کارت 26 بیتی ، تماس با کارت های هوشمند و تماس با کارت های هوشمند کمتر. کلیدهای فاب ، که جمع و جورتر از کارت های شناسایی هستند ، در دسترس هستند و به یک حلقه کلید متصل می شوند. فناوری های زیست متریک شامل اثر انگشت ، تشخیص چهره ، تشخیص عنبیه ، اسکن شبکیه ، صدا و هندسه دست است. فناوریهای اندازه گیری زیستی داخلی موجود در تلفن های هوشمند جدیدتر همچنین می توانند به عنوان اعتبارنامه همراه با نرم افزار دسترسی در دستگاه های تلفن همراه استفاده شوند. علاوه بر فن آوری های قدیمی تر دسترسی به کارت ، فناوری های جدیدتر مانند ارتباطات نزدیک میدان (NFC) و بلوتوث کم مصرف (BLE) همچنین می توانند اطلاعات کاربر را برای دسترسی به سیستم یا ساختمان به خوانندگان منتقل کنند.

اجزاء: اجزای مختلف سیستم کنترل عبارتند از:-

- یک نقطه کنترل دسترسی می تواند یک در ، صندوق عقب ، دروازه پارکینگ ، آسانسور یا سایر موانع فیزیکی باشد ، جایی که دسترسی به آن می تواند به صورت الکترونیکی کنترل شود.

- به طور معمول ، نقطه دسترسی یک در است.

- درب کنترل دسترسی الکترونیکی می تواند شامل چندین عنصر باشد. در ابتدایی ترین حالت ، یک قفل برقی مستقل وجود دارد. قفل توسط یک اپراتور با یک سوئیچ باز می شود.

- برای خودکار کردن ، مداخله اپراتور با یک خواننده جایگزین می شود. خواننده می تواند یک صفحه کلید باشد که در آن کد وارد می شود ، می تواند یک کارت خوان باشد یا یک خواننده متریک زیستی باشد.

توپولوژی:

توپولوژی غالب در سال 2009 مرکز است و با یک کنترل پنل به عنوان مرکز ، و خوانندگان به عنوان سخنگو صحبت می شود. عملکردهای جستجو و کنترل توسط کنترل پنل انجام می شود. پره ها از طریق اتصال سریال ارتباط برقرار می کنند. معمولاً RS-485. برخی از تولیدکنندگان با قرار دادن یک کنترلر در درب ، تصمیم گیری را به لبه نزدیک می کنند. کنترلرها دارای IP هستند و با استفاده از شبکه های استاندارد به میزبان و پایگاه داده متصل می شوند.

انواع دستگاه های خواننده RDID:

- خوانندگان پایه (غیر هوشمند): به سادگی شماره کارت یا PIN را بخوانید و به یک کنترل پنل ارسال کنید. در صورت شناسایی بیومتریک ، چنین خوانندگان شماره شناسه یک کاربر را ارسال می کنند. به طور معمول ، پروتکل Wiegand برای انتقال داده ها به کنترل پنل استفاده می شود ، اما گزینه های دیگر مانند RS-232 ، RS-485 و Clock/Data غیر معمول نیستند. این رایج ترین نوع خواننده های کنترل دسترسی است. نمونه هایی از این قبیل خواننده ها عبارتند از RF Tiny by RFLOGICS ، ProxPoint by HID و P300 توسط Farpointe Data.

- خوانندگان نیمه هوشمند: تمام ورودی ها و خروجی های لازم برای کنترل سخت افزار درب (قفل ، تماس با در ، دکمه خروج) را دارند ، اما هیچ گونه تصمیمی برای دسترسی نمی گیرند. هنگامی که یک کاربر کارت ارائه می دهد یا PIN وارد می کند ، خواننده اطلاعات را به کنترل کننده اصلی ارسال می کند و منتظر پاسخ آن می ماند. اگر اتصال به کنترلر اصلی قطع شود ، چنین خواننده ها کار خود را متوقف می کنند یا در حالت تخریب شده کار می کنند. معمولاً خواننده های نیمه هوشمند از طریق گذرگاه RS-485 به یک کنترل پنل متصل می شوند. نمونه هایی از این قبیل خوانندگان عبارتند از InfoProx Lite IPL200 by CEM Systems و AP-510 توسط Apollo.

- خوانندگان هوشمند: دارای تمام ورودی ها و خروجی های لازم برای کنترل سخت افزار درب هستند. آنها همچنین دارای حافظه و قدرت پردازشی لازم برای تصمیم گیری دسترسی به طور مستقل هستند. مانند خوانندگان نیمه هوشمند ، آنها از طریق گذرگاه RS-485 به یک کنترل پنل متصل می شوند. کنترل پنل به روز رسانی پیکربندی را ارسال می کند و رویدادها را از خوانندگان دریافت می کند. نمونه هایی از این قبیل خواننده ها می توانند InfoProx IPO200 توسط CEM Systems و AP-500 توسط Apollo باشند. همچنین نسل جدیدی از خوانندگان هوشمند وجود دارد که از آنها با عنوان "خوانندگان IP" یاد می شود. سیستم های دارای خواننده IP معمولاً کنترل پنل سنتی ندارند و خوانندگان مستقیماً با رایانه ای که به عنوان میزبان عمل می کند ارتباط برقرار می کنند.

خطرات امنیتی:

شایع ترین خطر امنیتی برای نفوذ از طریق یک سیستم کنترل دسترسی این است که به سادگی از طریق یک کاربر مشروع از طریق درب پیگیری کنید ، و از این به عنوان "تعویض عقب" یاد می شود. غالباً کاربر مجاز درب مزاحم را نگه می دارد. این خطر را می توان از طریق آموزش آگاهی از امنیت به کاربران استفاده کننده به حداقل رساند.

دسته های اصلی کنترل دسترسی عبارتند از:

- کنترل دسترسی اجباری

- کنترل دسترسی اختیاری

- کنترل دسترسی مبتنی بر نقش

- کنترل دسترسی مبتنی بر قانون

مرحله 1: فناوری RFID

Def: شناسایی فرکانس رادیویی (RFID) استفاده بی سیم از میدان های الکترومغناطیسی برای انتقال داده ها به منظور شناسایی و ردیابی خودکار برچسب های متصل به اجسام است. برچسب ها حاوی اطلاعات ذخیره شده الکترونیکی هستند.

RFID یک فناوری است که استفاده از اتصال الکترومغناطیسی یا الکترواستاتیک را در قسمت فرکانس رادیویی (RF) طیف الکترومغناطیسی برای شناسایی منحصر به فرد یک شی ، حیوان یا شخص ترکیب می کند.

خواننده شناسایی فرکانس رادیویی (RFID reader) دستگاهی است که برای جمع آوری اطلاعات از برچسب RFID استفاده می شود ، که برای ردیابی اجسام منفرد مورد استفاده قرار می گیرد. امواج رادیویی برای انتقال داده ها از برچسب به خواننده استفاده می شود.

کاربردهای RFID:

- برچسب های ردیابی حیوانات ، که در زیر پوست قرار داده شده اند ، می توانند به اندازه برنج باشند.

- برچسب ها می توانند به شکل پیچ برای شناسایی درختان یا وسایل چوبی باشند.

- کارت اعتباری برای استفاده در برنامه های دسترسی شکل گرفته است.

- برچسب های پلاستیکی سخت ضد سرقت متصل به کالا در فروشگاه ها نیز برچسب های RFID هستند.

- فرستنده های مستطیلی 120 در 100 در 50 میلی متر برای ردیابی ظروف حمل و نقل ، ماشین آلات سنگین ، کامیون ها و واگن های راه آهن استفاده می شود.

- در آزمایشگاههای ایمن ، ورودیهای شرکتها و ساختمانهای عمومی ، حقوق دسترسی باید کنترل شود.

علامت:

سیگنال برای بیدار کردن یا فعال کردن برچسب ضروری است و از طریق آنتن منتقل می شود. سیگنال خود شکلی از انرژی است که می تواند برای تغذیه برچسب استفاده شود. فرستنده بخشی از برچسب RFID است که آن فرکانس رادیویی را به قدرت قابل استفاده تبدیل می کند و همچنین پیام ها را ارسال و دریافت می کند. برنامه های RFID برای دسترسی پرسنل معمولاً از سیستمهای فرکانس پایین 135 کیلوهرتز برای تشخیص نشان استفاده می کند.

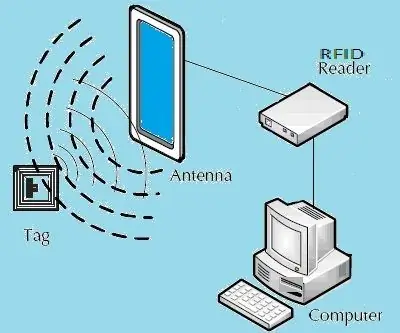

الزامات RFID:

- خواننده ای که به (متصل یا متصل به)

- آنتن ، سیگنال رادیویی را ارسال می کند

- یک برچسب (یا فرستنده) که سیگنال را با اطلاعات اضافه شده برمی گرداند.

RFID-reader معمولاً به یک رایانه/سیستم شخص ثالث متصل است که رویدادهای مربوط به RFID را می پذیرد (و ذخیره می کند) و از این رویدادها برای ایجاد اقدامات استفاده می کند. در صنعت امنیت این سیستم ممکن است یک سیستم کنترل دسترسی ساختمان باشد ، در صنعت پارکینگ به احتمال زیاد یک سیستم مدیریت پارکینگ یا سیستم کنترل دسترسی وسایل نقلیه است. در کتابخانه ها ممکن است یک سیستم مدیریت کتابخانه باشد.

مشکلات رایج RFID:

- برخورد خواننده:

- برخورد برچسب

برخورد خواننده زمانی روی می دهد که سیگنال های دو یا چند خواننده با یکدیگر همپوشانی داشته باشند. برچسب قادر به پاسخگویی به درخواستهای همزمان نیست. برای جلوگیری از این مشکل ، سیستم ها باید با دقت تنظیم شوند. برای جلوگیری از این مشکل ، سیستم ها باید با دقت تنظیم شوند. بسیاری از سیستم ها از پروتکل ضد برخورد (پروتکل تکینگی) استفاده می کنند. پروتکل های ضد برخورد برچسب ها را قادر می سازد تا به نوبت در انتقال به خواننده اقدام کنند.

برخورد برچسب زمانی رخ می دهد که برچسب های زیادی در یک منطقه کوچک وجود داشته باشد. اما از آنجا که زمان خواندن بسیار سریع است ، برای فروشندگان راحت تر می توان سیستم هایی را توسعه داد که اطمینان حاصل کنند برچسب ها به طور همزمان پاسخ می دهند.

مرحله 2: SPI با نمودار مدار

Atmega328 دارای SPI داخلی است که برای ارتباط با دستگاههای دارای SPI مانند ADC ، EEPROM و غیره استفاده می شود.

ارتباط SPI

Serial Peripheral Interface (SPI) یک پروتکل اتصال رابط گذرگاه است که ابتدا توسط Motorola Corp راه اندازی شده است. از چهار پین برای ارتباط استفاده می کند.

- SDI (ورودی داده های سریال)

- SDO (خروجی داده های سریال) ،

- SCLK (ساعت سریال)

- CS (انتخاب تراشه)

دارای دو پین برای انتقال داده به نام های SDI (Serial Data Input) و SDO (Serial Data Output) است. پین SCLK (Serial -Clock) برای همگام سازی انتقال داده استفاده می شود و Master این ساعت را ارائه می دهد. پین CS (Chip Select) توسط master برای انتخاب دستگاه برده استفاده می شود.

دستگاه های SPI دارای رجیستر شیفت 8 بیتی برای ارسال و دریافت داده هستند. هر زمان که استاد نیاز به ارسال داده داشته باشد ، داده ها را در شیفت رجیستر قرار می دهد و ساعت مورد نیاز را تولید می کند. هر زمان که master بخواهد داده ها را بخواند ، slave داده ها را در shift shift قرار می دهد و master ساعت مورد نیاز را ایجاد می کند. توجه داشته باشید که SPI یک پروتکل ارتباطی دوبلکس کامل است ، یعنی داده های مربوط به رجیسترهای اصلی و برده به طور همزمان جایگزین می شوند.

ATmega32 دارای ماژول SPI داخلی است. می تواند به عنوان دستگاه SPI اصلی و برده عمل کند.

پین های ارتباطی SPI در AVR ATmega عبارتند از:

- MISO (Master In Slave Out) = Master داده ها را دریافت می کند و slave داده ها را از طریق این پین منتقل می کند.

- MOSI (Master Out Slave In) = Master داده ها را منتقل می کند و slave داده ها را از طریق این پین دریافت می کند.

- SCK (Shift Clock) = Master این ساعت را برای ارتباط ایجاد می کند ، که توسط دستگاه برده استفاده می شود. فقط استاد می تواند ساعت سریال را راه اندازی کند.

- SS (انتخاب برده) = Master می تواند slave را از طریق این پین انتخاب کند.

ATmega32 Rgisters برای پیکربندی ارتباط SPI استفاده می شود:

- ثبت کنترل SPI ،

- ثبت وضعیت SPI و

- ثبت اطلاعات SPI

SPCR: ثبت كنترل SPI

بیت 7 - (SPIE): SPI وقفه فعال کردن بیت

1 = وقفه SPI را فعال کنید. 0 = وقفه SPI را غیرفعال کنید. بیت 6 - (SPE): SPI فعال کردن بیت 1 = فعال کردن SPI. 0 = SPI را غیرفعال کنید. بیت 5 - (DORD): بیت ترتیب داده 1 = LSB ابتدا منتقل می شود. 0 = MSB ابتدا منتقل می شود. بیت 4 - (MSTR): Master/Slave انتخاب بیت 1 = حالت اصلی. 0 = حالت برده. بیت 3 - (CPOL): بیت قطبیت ساعت را انتخاب کنید. 1 = شروع ساعت از ساعت منطقی 0 = شروع ساعت از صفر منطقی. بیت 2 - (CPHA): ساعت مرحله انتخاب بیت. 1 = نمونه داده در لبه ساعت عقب. 0 = نمونه داده در لبه ساعت اصلی. بیت 1: 0 - (SPR1): SPR0 SPI نرخ ساعت بیت ها را انتخاب کنید

SPSR: ثبت وضعیت SPI

بیت 7 - SPIF: بیت پرچم وقفه SPI

این پرچم هنگامی که انتقال سریال کامل می شود ، تنظیم می شود. همچنین هنگامی که پین SS در حالت اصلی پایین است تنظیم کنید. هنگامی که بیت SPIE در SPCR و فعال شدن وقفه جهانی فعال باشد ، می تواند وقفه ایجاد کند. بیت 6 - WCOL: بیت Collision Flag را بنویسید این بیت زمانی تنظیم می شود که ثبت داده SPI هنگام انتقال داده قبلی رخ دهد. بیت 5: 1 - بیت های رزرو شده بیت 0 - SPI2X: دو بیت سرعت SPI هنگام تنظیم ، سرعت SPI (فرکانس SCK) دو برابر می شود.

SPDR:

بیت 7: 0- ثبت داده SPI برای انتقال داده بین پرونده Register و SPI Shift Register استفاده می شود.

نوشتن به SPDR انتقال اطلاعات را آغاز می کند.

حالت اصلی:

Master بایت داده را در SPDR می نویسد ، نوشتن در SPDR انتقال داده را آغاز می کند. داده های 8 بیتی شروع به حرکت به سمت slave می کنند و پس از تغییر بایت کامل ، ژنراتور ساعت SPI متوقف می شود و بیت SPIF تنظیم می شود.

حالت برده:

رابط Slave SPI تا زمانی که پین SS توسط استاد بالا نگه داشته شود ، خوابیده می ماند. این فقط زمانی فعال می شود که پین SS پایین می آید و شروع به انتقال داده های درخواست شده با ساعت SCK ورودی از master می کند. و SPIF را پس از تغییر کامل یک بایت تنظیم کنید.

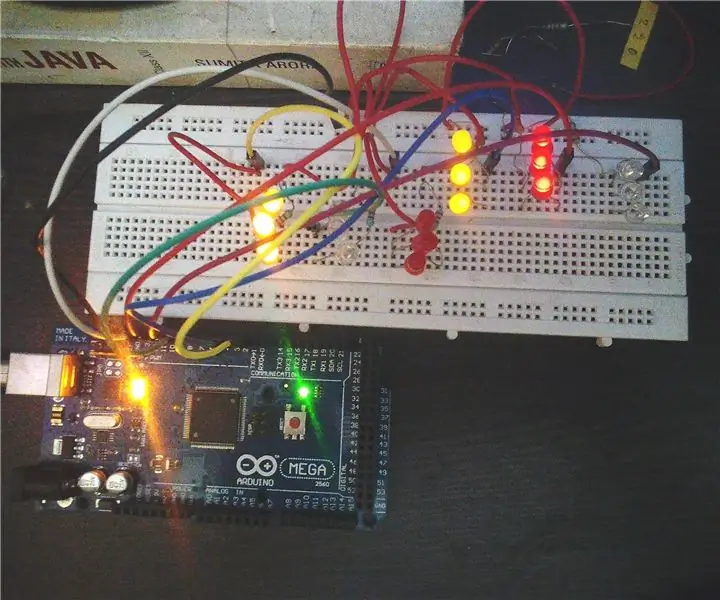

مرحله 3: برنامه نویسی و پیاده سازی

به عنوان نمودار مدار ، به خوبی کار می کند. لطفاً به صورت نمودار متصل شوید.

کدها در رایانه من آزمایش می شوند.

همه این کدها پس از کاوش طولانی از اینترنت استخراج می شوند.

پیدا کردن کد درست برای ماژول خود و البته..

من همین مشکلات را برای اتصال و اجرای آنها داشتم.

پس از 2 هفته آزمایش مجموعه ای از برنامه ها ، متوجه شدم این مجموعه کدها صحیح است.

ماژول آردوینو نانو 3.0 با CH340G USB-Serial-TTL. & راننده (CH341SER.zip) با این پروژه ضمیمه شده است.

اینها مجموعه کاملی از برنامه ها برای اجرای این پروژه هستند.

"SPI.h" از کتابخانه پیش فرض آردوینو (نرم افزاری) است.

کتابخانه "MFRC" با کدگذاری واقعی Arduino Nano ارائه شده است …

امیدوارم لذت ببری

مرحله 4: نتایج و نتیجه گیری

نتایج در Serial-Monitor آردوینو نشان داده شده است که قادر به خواندن و نوشتن داده های سریال (از طریق کامپیوتر) است. حتی می توانید از Putty/Hyperterminal و غیره نیز با تنظیم سرعت بالا ، شروع و توقف بیت ها استفاده کنید.

نرم افزار مورد استفاده:

- آردوینو 1.0.5-r2

- CH341SER.zip برای FTDI (تراشه CH340G)

- بتونه/هایپرترمینال همچنین می تواند برای ارتباط سریال از طریق کامپیوتر استفاده شود

سخت افزار مورد استفاده

- ماژول MFRC522+ SmartTag+ KeyChain - از "ebay.in"

- ARduino Nano 3.0 - از "ebay.in"

توصیه شده:

آداپتور آردوینو نانو به آردوینو Uno: 6 مرحله (همراه با تصاویر)

آردوینو نانو به آردوینو Uno آداپتور: آردوینو نانو یک عضو خوب ، کوچک و ارزان از خانواده آردوینو است. این تراشه بر اساس تراشه Atmega328 ساخته شده است ، چیزی که آن را به اندازه برادر بزرگترش آردوینو اونو قدرتمند می کند ، اما می توان آن را با پول کمتری تهیه کرد. در Ebay اکنون نسخه های چینی می توانند

رابط سنسور ژیروسکوپ 3 محوره BMG160 با آردوینو نانو: 5 مرحله

رابط سنسور ژیروسکوپ 3 محوره BMG160 با آردوینو نانو: در دنیای امروز ، بیش از نیمی از جوانان و کودکان عاشق بازی هستند و همه کسانی که به آن علاقه دارند ، شیفته جنبه های فنی بازی ، اهمیت حس حرکت را می دانند در این حوزه ما نیز از همان چیزی شگفت زده شدیم و

رابط TMP-112 با آردوینو نانو (I2C): 5 مرحله

رابط TMP-112 با آردوینو نانو (I2C): سلام ، درود بر شما .. !! من (سومانشو چوداری) به نمایندگی از پروژه های فناوری Dcube قصد دارم دما را با استفاده از آردوینو نانو اندازه گیری کنم ، این یکی از برنامه های پروتکل I2C برای خواندن است داده های آنالوگ سنسور دما TMP-112

DIY MusiLED ، LED های هماهنگ موسیقی با یک کلیک Windows & Linux برنامه (32 بیتی و 64 بیتی). بازآفرینی آسان ، استفاده آسان ، حمل آسان: 3 مرحله

DIY MusiLED ، LED های هماهنگ موسیقی با یک کلیک Windows & Linux برنامه (32 بیتی و 64 بیتی). آسان برای ایجاد مجدد ، آسان برای استفاده ، آسان برای انتقال: این پروژه به شما کمک می کند تا 18 LED (6 قرمز + 6 آبی + 6 زرد) را به برد Arduino خود متصل کرده و سیگنال های زمان واقعی کارت صدا رایانه خود را تجزیه و تحلیل کرده و آنها را به چراغ های LED برای روشن کردن آنها مطابق با جلوه های ضرب (Snare ، High Hat ، Kick)

ارزان ترین آردوینو -- کوچکترین آردوینو -- آردوینو پرو مینی -- برنامه نویسی -- آردوینو ننو: 6 مرحله (همراه با تصاویر)

ارزان ترین آردوینو || کوچکترین آردوینو || آردوینو پرو مینی || برنامه نویسی || آردوینو ننو: …………………………. لطفاً برای ویدیوهای بیشتر به کانال YouTube من مشترک شوید ……. .این پروژه در مورد نحوه ارتباط با کوچکترین و ارزانترین آردوینو است. کوچکترین و ارزان ترین آردوینو arduino pro mini است. شبیه آردوینو