فهرست مطالب:

- تدارکات

- مرحله 1: رمزگذاری

- مرحله 2: کدهای QR

- مرحله 3: Arduino Pro Micro 3.3V 8MHz

- مرحله 4: کدهای QR روی صفحه نمایش LCD رنگی

- مرحله 5: کابل تخت انعطاف پذیر

- مرحله 6: اسکنر بارکد

- مرحله 7: سیاره را هک کنید

تصویری: HackerBox 0058: رمزگذاری: 7 مرحله

2024 نویسنده: John Day | [email protected]. آخرین اصلاح شده: 2024-01-30 08:52

درود بر هکرهای HackerBox در سراسر جهان! با HackerBox 0058 ما کدگذاری اطلاعات ، بارکدها ، کدهای QR ، برنامه نویسی Arduino Pro Micro ، نمایشگرهای LCD تعبیه شده ، ادغام تولید بارکد در پروژه های آردوینو ، سوء استفاده از دستگاه ورودی انسان و موارد دیگر را بررسی می کنیم.

HackerBoxes سرویس ماهانه جعبه اشتراک برای علاقه مندان به الکترونیک و فناوری رایانه است - هکرهای سخت افزاری - The Dreamers of Dreams.

در س FAالات متداول HackerBoxes اطلاعات زیادی برای اعضای فعلی و آینده نگر وجود دارد. تقریباً همه ایمیل های پشتیبانی غیر فنی که دریافت می کنیم قبلاً در آنجا پاسخ داده شده است ، بنابراین ما واقعاً قدردانی می کنیم که چند دقیقه وقت گذاشتید و سوالات متداول را مطالعه کردید.

تدارکات

این دستورالعمل حاوی اطلاعاتی برای شروع کار با HackerBox 0058 است. محتویات کامل جعبه در صفحه محصول HackerBox 0058 درج شده است ، جایی که جعبه نیز برای خرید تا زمان اتمام منابع موجود است. اگر می خواهید هر ماه به صورت خودکار یک HackerBox مانند این را در صندوق پستی خود با 15 دلار تخفیف دریافت کنید ، می توانید در HackerBoxes.com مشترک شوید و به انقلاب بپیوندید!

به طور کلی برای کار روی ماهانه HackerBox به آهن لحیم کاری ، لحیم کاری و ابزارهای لحیم کاری اساسی نیاز است. یک کامپیوتر برای اجرای ابزارهای نرم افزاری نیز مورد نیاز است. برای مشاهده مجموعه ای از ابزارهای اساسی و مجموعه وسیعی از فعالیت ها و آزمایش های مقدماتی ، به HackerBox Deluxe Starter Workshop نگاهی بیندازید.

مهمتر از همه ، شما نیاز به حس ماجراجویی ، روحیه هکر ، صبر و کنجکاوی دارید. ساختن و آزمایش با وسایل الکترونیکی ، در حالی که بسیار سودمند است ، می تواند گاهی سخت ، چالش برانگیز و حتی ناامید کننده باشد. هدف پیشرفت است نه کمال. وقتی پافشاری می کنید و از ماجراجویی لذت می برید ، می توانید رضایت زیادی از این سرگرمی به دست آورید. هر قدم را به آرامی بردارید ، به جزئیات توجه کنید و از درخواست کمک نترسید

مرحله 1: رمزگذاری

برقراری ارتباط ، ضبط یا دستکاری اطلاعات نیاز به رمزگذاری دارد. از آنجایی که پردازش ، ذخیره و انتقال اطلاعات ، ذات الکترونیک مدرن است ، ما باید نگران رمزگذاری های زیادی باشیم.

به عنوان یک مثال بسیار ساده برای رمزگذاری ، می توان با نگه داشتن دو انگشت یا استفاده از اعداد "2" یا "] [" یا استفاده از کلمات "دو" یا "دوس" یا "تعداد چشم یا گوش آنها را نشان داد. Er "یا" zwei ". در واقع خیلی ساده نیست ، درست است؟ رمزگذاری مورد استفاده در زبان انسان ، به ویژه در مورد موضوعاتی مانند احساسات یا انتزاع ، می تواند بسیار پیچیده شود.

فیزیک

بله ، همه چیز همیشه با فیزیک شروع می شود. در سیستم های الکترونیکی ، ما شروع به نمایش ساده ترین مقادیر با سیگنال های الکتریکی ، معمولاً سطوح ولتاژ می کنیم. به عنوان مثال ، ZERO ممکن است به صورت زمین (تقریبا 0V) و ONE تقریباً 5V (یا 3.3V ، و غیره) برای ایجاد یک سیستم دودویی از صفر و یک نشان داده شود. حتی با وجود ZERO و ONE ، اغلب ابهامی برای حل وجود دارد. وقتی دکمه فشرده می شود ZERO یا ONE است؟ بالا یا پایین؟ آیا سیگنال انتخاب تراشه "فعال بالا" یا "فعال کم" است؟ در چه زمانی می توان سیگنال را خواند و تا چه مدت معتبر است؟ در سیستم های ارتباطی ، از این به عنوان "برنامه نویسی خط" یاد می شود.

در این پایین ترین سطح ، نمایش ها عمدتاً مربوط به فیزیک سیستم است. چه ولتاژهایی را می تواند پشتیبانی کند ، چگونه می تواند سریع منتقل شود ، چگونه لیزر روشن و خاموش می شود ، چگونه سیگنال های اطلاعات یک حامل فرکانس رادیویی را تعدیل می کند ، پهنای باند کانال چقدر است یا حتی چگونه غلظت یون ها پتانسیل عمل را در یک دستگاه ایجاد می کند. نورون برای لوازم الکترونیکی ، این اطلاعات اغلب در جداول تحمیل کننده برگه داده سازنده ارائه می شود.

لایه فیزیکی (PHY) یا لایه 1 اولین و پایین ترین لایه در مدل OSI هفت لایه شبکه های کامپیوتری است. لایه فیزیکی وسایل انتقال بیت های خام را بر روی پیوند داده فیزیکی که گره های شبکه را متصل می کند ، تعریف می کند. لایه فیزیکی رابط الکتریکی ، مکانیکی و رویه ای را برای محیط انتقال فراهم می کند. اشکال و خواص اتصالات الکتریکی ، فرکانس های پخش ، کد خط مورد استفاده و پارامترهای مشابه سطح پایین ، توسط لایه فیزیکی مشخص می شود.

شماره

ما فقط با ONE و ZER نمی توانیم کارهای زیادی انجام دهیم ، وگرنه با پلک زدن چشم هایمان به یکدیگر تکامل یافته ایم تا "صحبت کنیم". ارزشهای دودویی یک شروع عالی هستند. در سیستم های محاسبه و ارتباطات ، ما ارقام دوتایی (بیت) را به بایت و "کلمات" حاوی ، به عنوان مثال 8 ، 16 ، 32 یا 64 بیت ترکیب می کنیم.

این کلمات دودویی چگونه با اعداد یا مقادیر مطابقت دارند؟ در یک بایت ساده 8 بیتی ، 00000000 به طور کلی صفر و 11111111 به طور کلی 255 است تا 2 تا 8 یا 256 مقادیر مختلف را ارائه دهد. البته این به همین جا ختم نمی شود ، زیرا تعداد بسیار بیشتری از 256 عدد وجود دارد و همه اعداد صحیح نیستند. حتی قبل از سیستم های محاسبه ، ما مقادیر عددی را با استفاده از سیستم های مختلف اعدادی ، زبان ها ، مبنا و با استفاده از تکنیک هایی مانند اعداد منفی ، اعداد فرضی ، نماد علمی ، ریشه ها ، نسبت ها و مقیاس های لگاریتمی با پایه های مختلف نشان دادیم. برای مقادیر عددی در سیستم های کامپیوتری ، ما باید با مسائلی مانند epsilon ماشین ، اندیانی ، نقطه ثابت و نمایش نقاط شناور مقابله کنیم.

TEXT (CETERA)

بایت های دودویی و کلمات علاوه بر نمایش اعداد یا مقادیر ، می توانند حروف و سایر نمادهای متنی را نشان دهند. رایج ترین شکل کدگذاری متن ، استاندارد استاندارد آمریکایی برای تبادل اطلاعات (ASCII) است. البته انواع مختلف اطلاعات را می توان بصورت متن کد کرد: یک کتاب ، این صفحه وب ، یک سند xml.

در برخی موارد ، مانند پست الکترونیکی یا پست های Usenet ، ممکن است بخواهیم انواع اطلاعات گسترده تری (مانند فایل های باینری عمومی) را به عنوان متن کد کنیم. فرایند uuencoding یک شکل رایج از کدگذاری باینری به متن است. حتی می توانید تصاویر را به صورت متن "کدگذاری" کنید: ASCII Art یا بهتر است بگویید ANSI Art.

نظریه کدگذاری

نظریه کدگذاری مطالعه خواص کدها و تناسب مربوط به آنها برای کاربردهای خاص است. از کدها برای فشرده سازی داده ها ، رمزنگاری ، تشخیص و تصحیح خطاها ، انتقال داده ها و ذخیره داده ها استفاده می شود. کدها به منظور طراحی روشهای کارآمد و قابل اعتماد انتقال داده ها توسط رشته های مختلف علمی مورد مطالعه قرار می گیرند. رشته های نمونه شامل نظریه اطلاعات ، مهندسی برق ، ریاضیات ، زبان شناسی و علوم کامپیوتر است.

فشرده سازی داده ها (حذف افزونگی)

فشرده سازی داده ها ، کدگذاری منبع یا کاهش نرخ بیت فرایند کدگذاری اطلاعات با استفاده از بیت های کمتر از نمایش اصلی است. هر گونه فشرده سازی خاص یا فاقد تلفات است یا بدون اتلاف. فشرده سازی بدون ضرر با شناسایی و حذف افزونگی آماری ، بیت ها را کاهش می دهد. هیچ اطلاعاتی در فشرده سازی بدون اتلاف از بین نمی رود. فشرده سازی از دست رفته با حذف اطلاعات غیر ضروری یا کم اهمیت ، بیت ها را کاهش می دهد.

روش های فشرده سازی Lempel -Ziv (LZ) از جمله الگوریتم های محبوب برای ذخیره سازی بدون ضرر هستند. در اواسط دهه 1980 ، پس از کار تری ولش ، الگوریتم Lempel-Ziv-Welch (LZW) به سرعت به عنوان روش انتخابی اکثر سیستم های فشرده سازی عمومی مورد استفاده قرار گرفت. LZW در تصاویر-g.webp

ما دائماً از داده های فشرده برای DVD ها ، پخش ویدئو MPEG ، صدای MP3 ، گرافیک JPEG ، فایل های ZIP ، توپ های فشرده تار و غیره استفاده می کنیم.

تشخیص و تصحیح اشتباه (افزودن افزونگی مفید)

تشخیص خطا و تصحیح یا کنترل خطا تکنیک هایی هستند که انتقال قابل اعتماد داده های دیجیتالی را از طریق کانال های ارتباطی نامعتبر امکان پذیر می سازند. بسیاری از کانالهای ارتباطی در معرض نویز کانال هستند ، بنابراین ممکن است خطاهایی در هنگام انتقال از منبع به گیرنده وارد شود. تشخیص خطا عبارت است از تشخیص خطاهای ناشی از نویز یا سایر اختلالات در حین انتقال از فرستنده به گیرنده. تصحیح خطا عبارت است از تشخیص خطاها و بازسازی داده های اصلی و بدون خطا.

تشخیص خطا به سادگی با استفاده از تکرار انتقال ، بیت های برابری ، چک های جمع آوری شده ، یا CRC ها یا توابع هش انجام می شود. خطایی در انتقال می تواند توسط گیرنده تشخیص داده شود (اما معمولاً اصلاح نمی شود) که می تواند درخواست ارسال مجدد داده ها را داشته باشد.

کدهای تصحیح خطا (ECC) برای کنترل خطاها در داده ها در کانال های ارتباطی نامعتبر یا پر سر و صدا استفاده می شود. ایده اصلی این است که فرستنده پیام را با اطلاعات اضافی در قالب ECC رمزگذاری می کند. افزونگی به گیرنده اجازه می دهد تعداد محدودی از خطاها را که ممکن است در هر جایی از پیام رخ دهد تشخیص دهد و اغلب این خطاها را بدون ارسال مجدد تصحیح کند. یک مثال ساده از ECC این است که هر بیت داده را 3 بار ارسال کند ، که به عنوان کد تکرار (3 ، 1) شناخته می شود. حتی اگر فقط 0 ، 0 ، 0 یا 1 ، 1 ، 1 منتقل شود ، خطاهای درون کانال پر سر و صدا می توانند هر یک از هشت مقدار ممکن (سه بیت) را به گیرنده نشان دهند. این اجازه می دهد تا خطا در هر یک از سه نمونه با "رای اکثریت" یا "رأی دموکراتیک" اصلاح شود. بنابراین توانایی تصحیح این ECC تصحیح 1 بیت خطا در هر سه گانه ای است که ارسال می شود. اگرچه پیاده سازی آن ساده است و به طور گسترده مورد استفاده قرار می گیرد ، این افزونگی مدولار سه گانه یک ECC نسبتاً ناکارآمد است. کدهای ECC بهتر معمولاً چند ده بیت اخیر یا حتی چند صد بیت گذشته را بررسی می کند تا نحوه رمزگشایی تعداد کمی از بیت های فعلی را تعیین کند.

تقریباً همه بارکدهای دو بعدی مانند QR Codes ، PDF-417 ، MaxiCode ، Datamatrix و Aztec Code از ECC Reed-Solomon برای خواندن صحیح حتی اگر قسمتی از بارکد آسیب دیده باشد ، استفاده می کنند.

رمزنگاری

رمزگذاری رمزنگاری بر اساس مفروضات سختی محاسباتی طراحی شده است. شکستن چنین الگوریتم های رمزگذاری عملاً سخت است (در معنای عملی) توسط هر حریفی. شکستن چنین سیستمی از لحاظ تئوری ممکن است ، اما انجام آن با هر وسیله عملی شناخته شده غیرممکن است. بنابراین این طرح ها از نظر محاسباتی امن نامیده می شوند. طرح های امن و نظری اطلاعاتی وجود دارد که به طور حتم حتی با قدرت محاسبه نامحدود ، مانند پد یکبار ، نمی توان آنها را خراب کرد ، اما استفاده از این طرح ها در عمل دشوارتر از بهترین مکانیزم های نظری شکستنی اما محاسباتی امن است.

رمزگذاری سنتی رمزنگاری بر اساس رمزگذاری جابجایی است که ترتیب حروف را در یک پیام مرتب می کند (به عنوان مثال ، "سلام جهان" در یک طرح تغییر مجدد بی اهمیت به "ehlol owrdl" تبدیل می شود) و رمزهای جایگزین ، که به طور سیستماتیک حروف یا گروه های حروف با حروف دیگر یا گروهی از حروف (به عنوان مثال ، "پرواز همزمان" با جایگزینی هر حرف با حروف بعدی در الفبای لاتین به "gmz bu podf" تبدیل می شود). نسخه های ساده هر دو هیچگاه محرمانه بودن زیادی را از طرف مخالفان مبتکر ارائه نداده اند. رمز جایگزین اولیه رمز سزار بود ، که در آن هر حرف در متن ساده با یک حرف تعدادی موقعیت ثابت در پایین الفبا جایگزین شد. ROT13 یک رمز ساده جایگزین حرف است که یک حرف را با حرف 13 بعد از آن ، در حروف ، جایگزین می کند. این یک مورد خاص از رمز سزار است. اینجا را امتحان کنید!

مرحله 2: کدهای QR

کدهای QR (ویکی پدیا) یا "کدهای پاسخ سریع" یک نوع بارکد ماتریسی یا دو بعدی هستند که اولین بار در سال 1994 برای صنعت خودرو در ژاپن طراحی شد. بارکد یک برچسب نوری قابل خواندن توسط ماشین است که حاوی اطلاعاتی در مورد موردی است که به آن وصل شده است. در عمل ، کدهای QR اغلب حاوی داده های یک مکان یاب ، شناسه یا ردیاب هستند که به یک وب سایت یا برنامه اشاره می کند. یک کد QR از چهار حالت رمزگذاری استاندارد (عددی ، الفبایی ، بایت/باینری و کانجی) برای ذخیره کارآمد داده ها استفاده می کند.

سیستم Quick Response به دلیل خوانایی سریع و ظرفیت ذخیره سازی بیشتر در مقایسه با بارکدهای استاندارد UPC ، در خارج از صنعت خودرو محبوب شد. برنامه های کاربردی شامل ردیابی محصول ، شناسایی اقلام ، ردیابی زمان ، مدیریت اسناد و بازاریابی عمومی است. یک کد QR شامل مربع های مشکی است که در یک شبکه مربع روی زمینه سفید چیده شده اند ، که می توانند توسط یک دستگاه تصویربرداری مانند دوربین خوانده شوند و با تصحیح خطای Reed -Solomon پردازش شوند تا تصویر به درستی تفسیر شود. سپس داده های مورد نیاز از الگوهایی که در اجزای افقی و عمودی تصویر وجود دارند استخراج می شود.

تلفن های هوشمند مدرن معمولاً به طور خودکار کدهای QR (و سایر بارکدها) را می خوانند. کافی است برنامه دوربین را باز کنید ، دوربین را روی بارکد هدایت کنید و یک یا دو ثانیه منتظر بمانید تا برنامه دوربین نشان دهد که روی بارکد قفل شده است. این برنامه گاهی اوقات محتویات بارکون را فوراً نمایش می دهد ، اما معمولاً برنامه برای اطلاع از اطلاعات بارکد نیاز به انتخاب اعلان بارکد دارد. در ماه ژوئن 2011 ، 14 میلیون کاربر تلفن همراه آمریکایی کد QR یا بارکد را اسکن کردند.

آیا از تلفن هوشمند خود برای خواندن پیام های رمزگذاری شده در خارج از HackerBox 0058 استفاده کرده اید؟

ویدئوی جالب: آیا می توانید یک بازی کامل را در یک کد QR جا دهید؟

تایمرهای قدیمی ممکن است Cauzin Softstrip را از مجلات کامپیوتری دهه 80 به خاطر بسپارند. (نمایشی ویدئویی)

مرحله 3: Arduino Pro Micro 3.3V 8MHz

Arduino Pro Micro مبتنی بر میکروکنترلر ATmega32U4 است که دارای رابط USB داخلی است. این بدان معناست که هیچ FTDI ، PL2303 ، CH340 یا هر تراشه دیگری که به عنوان واسطه بین رایانه شما و میکروکنترلر آردوینو عمل می کند ، وجود ندارد.

پیشنهاد می کنیم ابتدا Pro Micro را بدون لحیم کاری پین ها در محل مورد آزمایش قرار دهید. می توانید پیکربندی و آزمایش اولیه را بدون استفاده از پین هدر انجام دهید. همچنین تأخیر لحیم کاری به ماژول در صورت بروز هرگونه عارضه ، یک متغیر کمتر برای اشکال زدایی می دهد.

اگر Arduino IDE را بر روی رایانه خود نصب ندارید ، ابتدا با بارگیری فرم IDE arduino.cc شروع کنید. هشدار: قبل از برنامه نویسی Pro Micro ، نسخه 3.3V را در قسمت tools> processor انتخاب کنید. داشتن این مجموعه برای 5 ولت یکبار کار می کند و سپس به نظر می رسد که دستگاه هرگز به رایانه شما وصل نمی شود تا زمانی که دستورالعمل های "بازنشانی به بوت لودر" را در راهنمای زیر دنبال کنید ، که ممکن است کمی مشکل باشد.

Sparkfun دارای یک راهنمای عالی اتصال Micro Pro است. راهنمای اتصال یک نمای کلی از برد Pro Micro و سپس قسمتی برای "نصب: ویندوز" و بخشی برای "نصب: مک و لینوکس" دارد. دستورالعمل های نسخه مناسب این دستورالعمل های نصب را دنبال کنید تا Arduino IDE خود را برای پشتیبانی از Pro Micro پیکربندی کنید. ما معمولاً با بارگیری و/یا اصلاح طرح استاندارد Blink شروع به کار با یک برد Arduino می کنیم. با این حال ، Pro Micro LED معمولی روی پین 13. را شامل نمی شود. خوشبختانه ، ما می توانیم LED های RX/TX را کنترل کنیم. Sparkfun طرح کوچکی را برای نشان دادن نحوه ارائه کرده است. این در بخشی از راهنمای اتصال با عنوان "مثال 1: چشمک زدن!" تأیید کنید که می توانید این Blinkies را کامپایل و برنامه ریزی کنید! به عنوان مثال روی Pro Micro قبل از حرکت جلو بروید.

هنگامی که به نظر می رسد همه چیز برای برنامه نویسی Pro Micro کار می کند ، وقت آن است که پین های هدر را به دقت به ماژول بچسبانید. پس از لحیم کاری ، مجدداً تخته را آزمایش کنید.

FYI: به لطف فرستنده گیرنده USB یکپارچه ، Pro Micro را می توان به راحتی برای شبیه سازی یک دستگاه رابط انسانی (HID) مانند صفحه کلید یا ماوس استفاده کرد و با تزریق کلید فشار داد.

مرحله 4: کدهای QR روی صفحه نمایش LCD رنگی

صفحه نمایش LCD دارای رزولوشن 128 160 160 پیکسل کامل رنگ و اندازه آن 1.8 اینچ در قطر است. تراشه درایور ST7735S (برگه داده) را می توان تقریباً از هر میکروکنترلری با استفاده از گذرگاه Serial Peripheral Interface (SPI) متصل کرد. رابط کاربری برای سیگنال دهی 3.3V و منبع تغذیه مشخص شده است.

ماژول LCD را می توان مستقیماً با استفاده از 7 FF Jumper Wires به 3.3V Pro Micro وصل کرد:

LCD ---- Pro Micro

GND ---- GND VCC ---- VCC SCL ---- 15 SDA ---- 16 RES ---- 9 DC ----- 8 CS ----- 10 BL ----- اتصال وجود ندارد

این تخصیص پین خاص به کتابخانه اجازه می دهد تا به طور پیش فرض کار کند.

کتابخانه ای با نام "Adafruit ST7735 and ST7789" را می توان در Arduino IDE با استفاده از منوی Tools> Manage Libraries یافت. هنگام نصب ، مدیر کتابخانه چند کتابخانه وابسته را که با آن کتابخانه همراه هستند پیشنهاد می کند. اجازه دهید آنها را نیز نصب کند.

پس از نصب آن کتابخانه ، فایلها> مثالها> کتابخانه Adafruit ST7735 و ST7789> graphicstest را باز کنید

graphicstest را کامپایل و بارگذاری کنید. این نسخه ی نمایشی گرافیکی را بر روی صفحه نمایش LCD ایجاد می کند ، اما دارای ردیف ها و ستون هایی از "پیکسل های پر سر و صدا" در لبه صفحه نمایش است.

این "پیکسل های پر سر و صدا" را می توان با تغییر عملکرد TFT init استفاده شده در بالای بالای عملکرد (void) برطرف کرد.

خط کد را کامنت کنید:

tft.initR (INITR_BLACKTAB) ؛

و خط را چند خط پایین بیاورید:

tft.initR (INITR_GREENTAB) ؛

برنامه نمایشی را دوباره برنامه ریزی کنید و همه چیز باید زیبا به نظر برسد.

اکنون می توانیم از LCD برای نمایش کدهای QR استفاده کنیم

بازگشت به منوی Arduino IDE ابزارها> مدیریت کتابخانه ها.

QRCode کتابخانه را پیدا و نصب کنید.

طرح QR_TFT.ino را که در اینجا ضمیمه شده است بارگیری کنید.

QR_TFT را در ProMicro کامپایل و برنامه ریزی کنید و ببینید آیا می توانید از برنامه دوربین تلفن خود برای خواندن کد QR تولید شده روی صفحه LCD استفاده کنید.

برخی پروژه ها از الگوی الهام بخش QR Code استفاده می کنند

کنترل دسترسی

ساعت QR

مرحله 5: کابل تخت انعطاف پذیر

کابل تخت انعطاف پذیر (FFC) هر نوع کابل الکتریکی است که هم صاف و هم انعطاف پذیر است و دارای رساناهای جامد صاف است. FFC یک کابل است که از یک مدار چاپی انعطاف پذیر (FPC) تشکیل شده یا شبیه آن است. اصطلاحات FPC و FFC گاهی به جای یکدیگر استفاده می شوند. این اصطلاحات به طور کلی به یک کابل تخت بسیار نازک اشاره دارد که اغلب در برنامه های الکترونیکی با چگالی بالا مانند لپ تاپ و تلفن های همراه یافت می شود. آنها یک شکل مینیاتوری از کابل روبان هستند که معمولاً از یک فیلم پلاستیکی صاف و انعطاف پذیر تشکیل شده است ، با چندین هادی فلزی مسطح که به یک سطح متصل شده اند.

FFC ها دارای انواع مختلفی از پیچ هستند که 1.0 میلی متر و 0.5 میلی متر دو گزینه رایج هستند. برد شکست FPC شامل اثری برای هر دو این پیچ ها است ، یکی در هر طرف PCB. فقط یک طرف PCB بسته به گام مورد نظر ، 0.5 میلی متر در این مورد استفاده می شود. مطمئن شوید که از شماره پین هدر چاپ شده در همان سمت 0.5 میلی متری PCB استفاده می کنید. شماره گذاری پین در طرف 1.0 میلی متر مطابقت ندارد و برای برنامه های مختلف استفاده می شود.

کانکتورهای FFC هم برک آوت و هم اسکنر بارکد کانکتورهای ZIF (نیروی درج صفر) هستند. این بدان معناست که کانکتورهای ZIF دارای یک لغزنده مکانیکی هستند که قبل از قرار دادن FFC به صورت لولا باز شده و سپس بسته می شود تا کانکتور بر روی FFC محکم شود بدون وارد کردن و وارد کردن نیرو بر روی خود کابل. دو نکته مهم در مورد این اتصالات ZIF باید توجه داشته باشید:

1. هر دو "تماس پایینی" هستند به این معنی که هنگام قرار دادن ، تماس های فلزی روی FFC باید رو به پایین (به سمت PCB) باشد.

2. لغزنده لولایی روی شکست در جلوی کانکتور قرار دارد. این بدان معناست که FFC زیر/از طریق لغزنده لولایی عبور می کند.در مقابل ، لغزنده لولایی روی اسکنر بارکد در پشت کانکتور قرار دارد. این بدان معناست که FFC از طرف مقابل وارد کانکتور ZIF می شود و نه از طریق لغزنده لولایی.

به خاطر داشته باشید که انواع دیگر کانکتورهای FFC/FPC ZIF برخلاف لغزنده های لولایی که در اینجا داریم دارای کشویی جانبی هستند. به جای این که به بالا و پایین متصل شوند ، لغزنده های جانبی داخل صفحه کانکتور داخل و خارج می شوند. همیشه قبل از استفاده از نوع جدیدی از کانکتور ZIF با دقت نگاه کنید. آنها بسیار کوچک هستند و در صورت اجبار خارج از محدوده یا سطح حرکت خود می توانند به راحتی آسیب ببینند.

مرحله 6: اسکنر بارکد

هنگامی که اسکنر بارکد و شکست FPC توسط کابل تخت Flexible (FFC) متصل می شوند ، می توان از پنج سیم جهنده زن برای اتصال PCB شکست به Arduino Pro Micro استفاده کرد:

FPC ---- Pro Micro

3 ------ GND 2 ------ VCC 12 ----- 7 4 ------ 8 5 ------ 9

پس از اتصال ، sketch barscandemo.ino را در Pro Micro برنامه ریزی کنید ، Serial Monitor را باز کنید و همه چیز را اسکن کنید! تعجب آور است که چگونه بسیاری از اشیاء در اطراف خانه ها و دفاتر ما بارکد روی خود دارند. حتی ممکن است فردی را با خالکوبی بارکد بشناسید.

دفترچه راهنمای اسکنر بارکد ضمیمه دارای کدهایی است که می توان آنها را برای پیکربندی پردازنده تعبیه شده در اسکنر اسکن کرد.

مرحله 7: سیاره را هک کنید

امیدواریم از ماجراجویی HackerBox این ماه در زمینه الکترونیک و فناوری رایانه لذت ببرید. با ما در ارتباط باشید و موفقیت خود را در نظرات زیر یا سایر رسانه های اجتماعی به اشتراک بگذارید. همچنین ، به یاد داشته باشید که در صورت داشتن هرگونه سوال یا نیاز به کمک می توانید در هر زمان به [email protected] ایمیل بزنید.

بعدش چی؟ به انقلاب بپیوندید. با HackLife زندگی کنید هر ماه یک جعبه خنک از وسایل قابل هک مستقیم به صندوق پستی خود تحویل دهید. به HackerBoxes.com سر بزنید و برای اشتراک ماهانه HackerBox خود ثبت نام کنید.

توصیه شده:

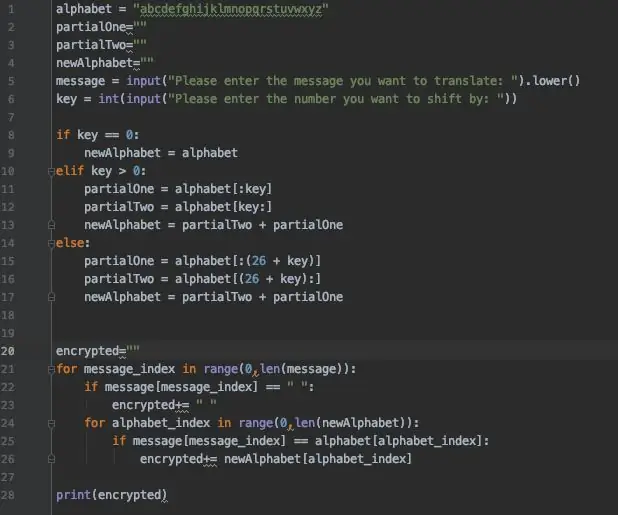

برنامه رمزگذاری سزار در پایتون: 4 مرحله

برنامه رمزگذاری سزار در پایتون: رمز سزار یک رمز قدیمی و پرکاربرد است که به راحتی رمزگذاری و رمزگشایی می شود. با جابجایی حروف الفبا برای ایجاد یک الفبای کاملاً جدید کار می کند (ABCDEF می تواند بیش از 4 حرف را تغییر دهد و EFGHIJ می شود). Caesar C

ایمیل Gmail خود را رمزگذاری کنید!: 6 مرحله (همراه با تصاویر)

ایمیل Gmail خود را رمزگذاری کنید !: اگر می خواهید مطمئن باشید که ایمیل شما توسط هیچ کس جز شما خوانده نمی شود ، پس باید رمزگذاری شود. اگر بدانید چه کسانی می خواهند ایمیل شما را بخوانند ، شگفت زده خواهید شد. من بودم. یکی از بهترین سیستم های رمزگذاری ، رمزگذاری GPG نام دارد که باز است

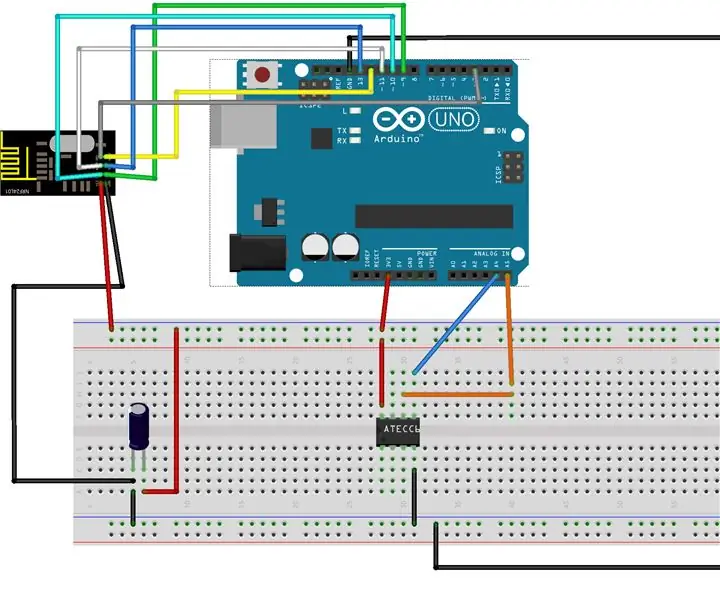

ارتباطات رمزگذاری شده بی سیم آردوینو: 5 مرحله

ارتباطات رمزگذاری شده بی سیم آردوینو: سلام به همگی ، در این مقاله دوم ، نحوه استفاده از تراشه Atecc608a برای ایمن سازی ارتباطات بی سیم را برای شما توضیح خواهم داد. برای این منظور ، من از NRF24L01+ برای قسمت Wireless و Arduino UNO استفاده می کنم. تراشه میکرو ATECC608A توسط

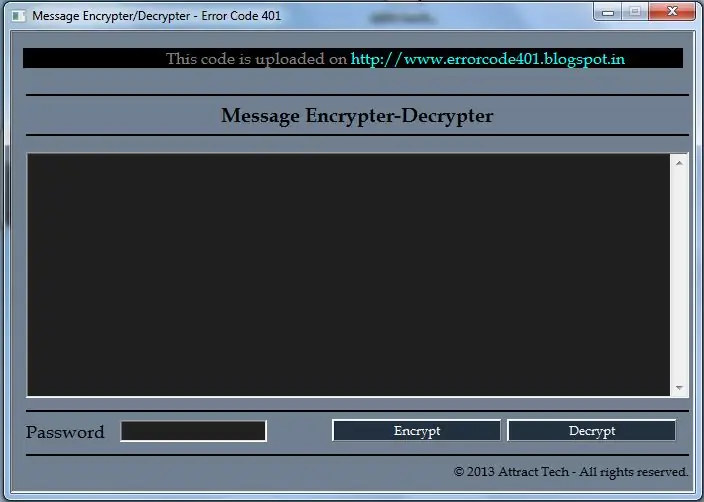

رمزگذاری/رمزگشایی پیام ساده را با استفاده از دفترچه یادداشت ایجاد کنید: 5 مرحله

ایجاد رمزگذاری/رمزگشایی پیام ساده با استفاده از دفترچه یادداشت: سلام با این برنامه ساده HTML می توانید پیام خود را با رمز عبور رمزگذاری و رمزگشایی کنید. اول از همه نحوه ایجاد و سپس نحوه استفاده از آن را به شما نشان خواهم داد. بیا شروع کنیم

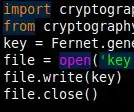

حرکت فایل رمزگذاری شده: 7 مرحله

حرکت فایل رمزگذاری شده: یک سال پیش من بخشی از یک پروژه بودم. ما نیاز به جابجایی برخی اطلاعات حساس در سراسر کشور داشتیم. در مورد دلیل آن صحبت خواهم کرد ، با خیال راحت به مرحله 1 بروید. سابقه: تیم من در مدت کوتاهی فراخوانده شد تا کامپیوتر را از یک دستگاه بازیابی کند