فهرست مطالب:

- مرحله 1: الف) ایجاد یک فایل PPK خصوصی ، ب) ایجاد یک کلید عمومی و ج) کپی آن در سرور راه دور

- مرحله 2: D) تبدیل فایل PPK خصوصی به کلید OpenSSH و E) کپی آن در Raspberry Pi

- مرحله 3: ملاحظات امنیتی

تصویری: اتصال امن SSH / SCP از Raspberry Pi به سرور ابری برای پشتیبان گیری و به روز رسانی: 3 مرحله

2024 نویسنده: John Day | [email protected]. آخرین اصلاح شده: 2024-01-30 08:55

هدف از این دستورالعمل نشان دادن نحوه اتصال خودکار و ایمن از Raspberry Pi به سرور ابری از راه دور (و بالعکس) به منظور انجام پشتیبان گیری و به روز رسانی و غیره است. برای این کار ، از جفت کلیدهای SSH استفاده می کنید که نیاز به به خاطر سپردن گذرواژه ها و ایجاد ارتباط ایمن تر را از بین ببرید.

(CAVEAT - اگر در پیکربندی مجوزهای لینوکس صلاحیت ندارید این کار را انجام ندهید ، در غیر این صورت سیستم های خود را در برابر حمله هکرها آسیب پذیرتر می کنید.)

الزامات

1. Raspberry Pi با رابط خط فرمان (CLI) همانطور که در Putty مشاهده می کنید.

2. دسترسی به سرور ابری از راه دور که میزبان say OVH یا DigitalOcean با CLI است.

3. یک لپ تاپ یا رایانه ویندوزی با Putty و PuttyGen نصب شده است.

مفروضات

1. شما تا حدودی از دستورات لینوکس آگاهی دارید

2. می توانید با استفاده از فرایندهای دستی معمولی ، به عنوان مثال ، به سرور راه دور خود دسترسی پیدا کنید. FTP

3. شما PuttyGen را از قبل روی رایانه ویندوزی خود نصب کرده اید

مراحل

به طور خلاصه ، - شکل 1 را ببینید

الف) در رایانه Windows خود ، یک فایل PPK خصوصی با استفاده از PuttyGen ایجاد کنید

ب) در رایانه Windows خود ، یک فایل PPK عمومی با استفاده از PuttyGen ایجاد کنید (این کار به طور خودکار در مرحله a انجام می شود)

ب) در رایانه Windows خود ، کلید عمومی را از رایانه Windows خود در سرور ابری از راه دور کپی کنید

د) در رایانه Windows خود ، فایل PPK خصوصی را با استفاده از PuttyGen به کلید OpenSSH تبدیل کنید

ه) کلید OpenSSH را از رایانه Windows خود در Raspberry Pi کپی کنید

و) دسترسی و انتقال فایل را از Raspberry Pi به سرور راه دور خود آزمایش کنید

مرحله 1: الف) ایجاد یک فایل PPK خصوصی ، ب) ایجاد یک کلید عمومی و ج) کپی آن در سرور راه دور

برای ایجاد یک فایل PPK خصوصی ، PuttyGen را در رایانه Windows خود باز کنید. با کلیک راست بر روی نماد بتونه در نوار وظیفه ویندوز می توانید به PuttyGen دسترسی پیدا کنید. از منوی PuttyGen ، کلید را انتخاب کرده و سپس یک جفت کلید ایجاد کنید ، گزینه SSH2 -RSA key را انتخاب کنید. هنگام ایجاد کلید خصوصی از شما خواسته می شود که یک عبارت عبور تنظیم کنید ، و اگر عبارت عبور را تنظیم کنید ، در حین عملیات بعدی از شما خواسته می شود. کلید خصوصی را در جایی ایمن در رایانه ویندوز خود ذخیره کنید. سپس کلید عمومی را در پنجره پنجره مطابق شکل 2 مشاهده خواهید کرد.

در مرحله بعد ، اجازه دهید کلید عمومی را به سرور ابری از راه دور منتقل کنیم. با Putty یک جلسه Putty را به سرور ابری از راه دور باز کنید. فرض کنید شما به عنوان remoteuser1 وارد سیستم شده اید ، سپس موارد زیر را در سرور ابری از راه دور CLI انجام دهید

cd /home /remoteuser1 (اگر قبلاً وجود نداشته باشد) mkdir.ssh

nano.ssh/author_keys (یک صفحه خالی خواهید دید - کلید عمومی نشان داده شده در شکل 2 را بچسبانید سپس این فایل را ذخیره و ببندید)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/key_authorized_keys

مرحله 2: D) تبدیل فایل PPK خصوصی به کلید OpenSSH و E) کپی آن در Raspberry Pi

برای تبدیل کلید خصوصی به OpenSSH ، PuttyGen را باز کنید و سپس کلید خصوصی را که قبلاً ایجاد کرده اید باز کنید - به گزینه Conversions در منو بروید و Export OpenSSH key را انتخاب کنید - لطفاً اطمینان حاصل کنید که فایل ایجاد شده دارای نوع فایل.key است. آن را در جایی امن ذخیره کنید و سپس یک جلسه بتونه برای ورود به Raspberry Pi خود باز کنید. فایل کلیدی را در فهرست اصلی Raspberry Pi حساب کاربری که برای ورود به Raspberry Pi استفاده کرده اید کپی کنید. بگویید کلید pitobot.key نام دارد ، سپس این مراحل را دنبال کنید:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

اکنون شما آماده هستید که نصب خود را با موفقیت آزمایش کنید - دوباره ، این از Pi انجام می شود. به یاد داشته باشید ، remoteuser1 حساب روی سرور ابری از راه دور است که کلید عمومی را در فهرست اصلی آن ذخیره کرده اید ، و ipaddress ipaddress سرور ابری از راه دور است.

ابتدا از Raspberry Pi ، اجازه دهید با استفاده از Putty وارد سرور ابری از راه دور شویم. دستورات زیر را در Raspberry PI CLI تایپ کنید. (اگر هنگام ایجاد یک کلید خصوصی یک رمز عبور تنظیم کرده اید ، اکنون از شما خواسته می شود.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

با این کار شما وارد CLI سرور ابر از راه دور در فهرست اصلی remoteuser1 می شوید. با تایپ کردن 'exit؛ شما به CLI رزبری پای خود برمی گردید.

در مرحله بعد ، سعی کنید فایل ها را از سرور ابری از راه دور به Raspberry Pi منتقل کنید. از دستورات زیر استفاده کنید: (باز هم ، اگر هنگام ایجاد یک کلید خصوصی یک رمز عبور تنظیم کرده اید ، اکنون از شما خواسته می شود.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

با این کار همه فایل ها از پوشه/var/www/html/در سرور راه دور به پوشه/home/pi/در رزبری پای شما منتقل می شوند. (روده بزرگ بسیار مهم است) البته می توانید ترتیب دستورات را تغییر داده و فایل ها را از Pi به سرور راه دور منتقل کنید.

مرحله 3: ملاحظات امنیتی

در حالی که رویکرد جفت کلید SSH امنیت را بهبود می بخشد ، موارد زیر را در نظر بگیرید:

1. با فعال کردن جفت کلیدهای SSH ، باید توانایی کاربران را برای ورود مستقیم به سرور از راه دور حذف کنید (همچنین می توانید با استفاده از جفت کلید Putty در Windows با استفاده از همان جفت کلید به سرورهای خود دسترسی پیدا کنید و همچنین می توانید غیرفعال کردن آن را نیز در نظر بگیرید. در Pi خود نیز وارد شوید). اگر این کار را انتخاب کردید مراقب باشید و از روش انفجار بزرگ استفاده نکنید. برای انجام این کار ، باید چند پیکربندی را در فایل پیکربندی ssh غیرفعال کنید. در انجام این کار بسیار مراقب باشید. دستورات هستند

nano/etc/ssh/sshd_config

و درون فایل تغییرات زیر را اعمال کنید

رمز ورود شماره احراز هویت

از شماره PAM استفاده کنید

ذخیره ، خروج و سپس راه اندازی مجدد SSH توسط systemctl restart ssh (این برای دبیان است. ممکن است در توزیع های مختلف لینوکس متفاوت باشد)

2) همه کلیدهای خود را ایمن نگه دارید در غیر این صورت شما در معرض نقض اطلاعات یا عدم دسترسی به سرورهای خود هستید. توصیه می کنم آنها را در یک طاق امن مانند bitwarden.com نگه دارید و دسترسی به آن را از طریق خط مشی کنترل دسترسی محدود کنید.

3) استفاده از عبارت عبور امنیت را افزایش می دهد ، اما می تواند اتوماسیون مشاغل cron و غیره را دشوارتر کند. تصمیم برای استفاده از این و سایر ویژگیها باید با ارزیابی ریسک تعیین شود ، به عنوان مثال ، اگر شما داده های شخصی را پردازش می کنید ، به کنترل های بیشتر / متناسب نیاز دارید.

توصیه شده:

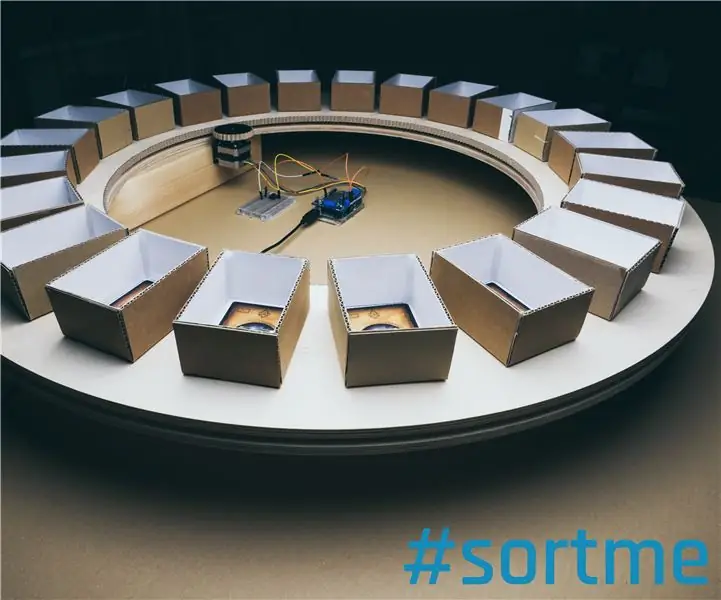

مرتب کننده کارت برای دستگاه کارت معاملاتی (به روز رسانی 10-01-2019): 12 مرحله (همراه با تصاویر)

مرتب سازی کارت برای یک دستگاه کارت معاملاتی (به روز رسانی 2019-01-10): مرتب سازی کارت برای یک دستگاه کارت معاملاتی گزارش تغییرات را می توان در آخرین مرحله یافت. سابقه و هدف من قبلاً انگیزه پروژه خود را در مقاله Card Feeder توضیح دادم. اما به طور خلاصه ، من و فرزندانم مقدار زیادی کارت بازرگانی جمع آوری کرده ایم

OrangeBOX: دستگاه ذخیره سازی پشتیبان امن مبتنی بر OrangePI: 5 مرحله

OrangeBOX: دستگاه ذخیره سازی پشتیبان امن مبتنی بر OrangePI: OrangeBOX یک جعبه پشتیبان ذخیره سازی از راه دور همه کاره برای هر سرور است. سرور شما می تواند آلوده ، خراب ، پاک شود و همه داده های شما هنوز در OrangeBOX ایمن است و چه کسی مأموریتی غیرممکن مانند دستگاه پشتیبان را دوست ندارد

هدفون بلوتوث DIY با 4-5 روز پشتیبان گیری: 6 مرحله

هدفون بلوتوث DIY با 4-5 روز پشتیبان گیری: سلام دوستان پروژه من تبدیل هدفون سیمی به بی سیم با استفاده از ماژول بلوتوث با قیمت بسیار ارزان تر است که تنها هزینه خرید ماژول بلوتوث chead است. همانطور که همه می دانیم هدفون بلوتوث بسیار سردتر به نظر می رسد ، آیا از شر آن خلاص می شویم

پشتیبان گیری از سرور: 6 مرحله

پشتیبان گیری از سرور خود: نحوه پشتیبان گیری از جعبه *nix خود در یک هارد دیسک خارجی (یا tapedrive بدون تلاش زیاد) را بیاموزید. من نصب رسانه پشتیبان ، با استفاده از `dump` ، بازیابی و همچنین پشتیبان گیری از فایلها از سرور راه دور به هارد دیسک خارجی را پوشش می دهم. برای پشتیبان گیری از Wi

نحوه به روز رسانی و فرار از زندان Ipod/Iphone در سیستم عامل 3.0 (برای IPHONE 3GS مناسب نیست): 4 مرحله

نحوه به روز رسانی و فرار از زندان Ipod/Iphone در سیستم عامل 3.0 (نه برای iPhone 3GS): من به شما نشان خواهم داد که چگونه آیفون خود را 2g/3g یا Ipod touch 1g/2g را به روز و جیلبریک کنید. این دستورالعمل برای iPhone 3GS جدید نیست. لطفاً توجه داشته باشید که اگر Iphone/Ipod خود را خراب کنید من هیچ مسئولیتی نمی پذیرم. اگر می خواهید این کار را انجام دهید لطفا