فهرست مطالب:

- مرحله 1: بارگیری برنامه ها

- مرحله 2: نصب و پیکربندی MadMACS

- مرحله 3: نصب Tor

- مرحله 4: پیکربندی برنامه های خود برای استفاده از TOR

- مرحله 5: مطمئن شوید که همه کار می کند

تصویری: فای ناشناس خودکار: 5 مرحله

2024 نویسنده: John Day | [email protected]. آخرین اصلاح شده: 2024-01-30 08:55

این دستورالعمل یک روش ناشناس بودن بی سیم خودکار را با استفاده از دو برنامه امنیتی نشان می دهد.

مرحله 1: بارگیری برنامه ها

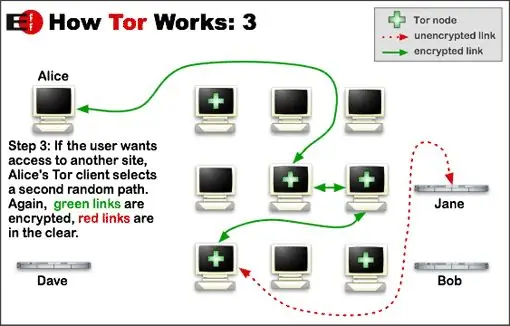

منبع تصویر: https://commons.wikimedia.org/wiki/File:Tor-onion-network-p.webp

دو برنامه ای که استفاده خواهیم کرد MadMACs و TOR نامیده می شوند.

وقتی رایانه ای به شبکه بی سیم متصل می شود ، معمولاً IP را از طریق سرور DHCP دریافت می کند ، که اساساً فقط یک روش ارائه IP های پویا است تا همه مجبور نباشند بنشینند و بفهمند بقیه از چه IP استفاده می کنند و سپس به صورت دستی تنظیم کنند. یکی روی دستگاه خودشان هنگامی که درخواست از سرور DHCP می شود ، دو قطعه اطلاعات ، آدرس MAC و نام میزبان شما ثبت می شود. کاری که MadMAC انجام می دهد این است که هر بار که بوت می کنید یا هر بار که به صورت دستی به نرم افزار می گویید هر دوی این موارد را برای شما تصادفی کند.

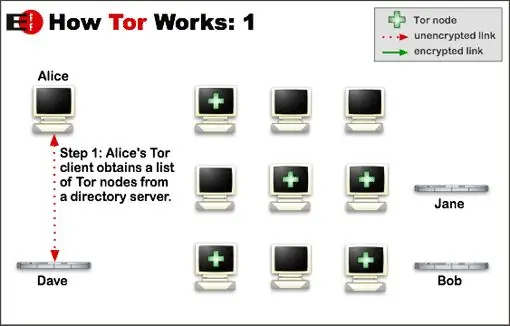

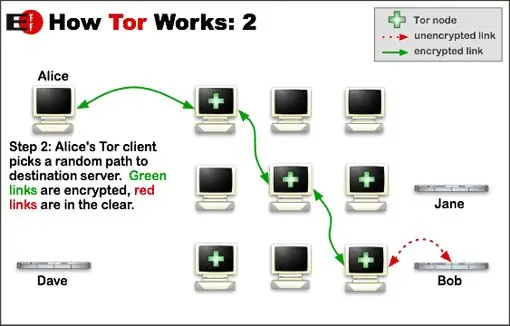

هنگامی که کامپیوتر شما به شبکه متصل می شود ، تصادفی است یا خیر ، بیشتر ترافیک خروجی از رایانه شما پاک است. بنابراین هر مدیر شبکه ، یا کاربر *nix با نرم افزار رایگان می تواند همه کارهایی را که انجام می دهید استراق سمع کند. TOR این مشکل را از طریق مجموعه ای از برنامه های کاربردی که نقطه اتصال شما را ناشناس می کند و کل ترافیک شما را رمزگذاری می کند ، حل می کند. بنابراین با نصب هر دو نرم افزار ، هویت خود را از شبکه پنهان کرده اید و همه ترافیک خود را برای سایر افراد در شبکه ناخوانا کرده اید. اتصال را انتخاب کرده اند.

مرحله 2: نصب و پیکربندی MadMACS

برای کاربران عادی ، نصب MadMACS بسیار ساده است. شما فقط روی OK یا YES برای همه گزینه ها کلیک کنید ، مطمئن شوید که کارت بی سیم خود را برای تصادفی انتخاب کرده اید. در پنجره راه اندازی 5 در برنامه MadMACs ، این گزینه به شما داده می شود که یک پیشوند برای آدرس MAC تصادفی تایپ کنید. این فقط مارک MAC را به سرور DHCP می شناسد ، می توانید پایگاه داده ای از پیشوندها را در اینجا پیدا کنید کاربران پیشرفته و پارانوئید: برای کاربران فوق پارانوئیدی که به درستی به کد پیش کامپایل شده از ناشران تقریباً ناشناخته اعتماد ندارند ، منبع با برنامه کامپایل شده ارائه می شود. من در مورد نحوه انجام این کار یک دستورالعمل تهیه کرده ام. کامپایلر از AUTOIT در اینجا موجود است. شما نسخه 3 را می خواهید

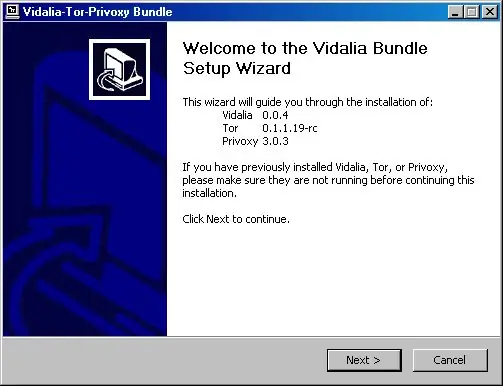

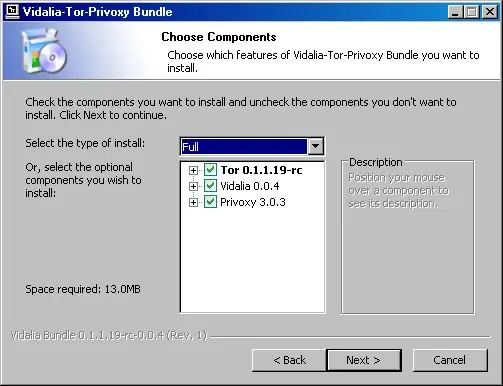

مرحله 3: نصب Tor

نصب TOR به آسانی نصب هر برنامه دیگری است. بنابراین فقط روی بعدی کلیک کنید تا کاملاً نصب شود.

قسمت دشوار پیکربندی برنامه های شما برای استفاده از آن است. در اینجا چند تصویر از برنامه نصب Tor آمده است ، اگر شماره نسخه های شما متفاوت است نگران نباشید و همه گزینه ها را علامت زده بگذارید.

مرحله 4: پیکربندی برنامه های خود برای استفاده از TOR

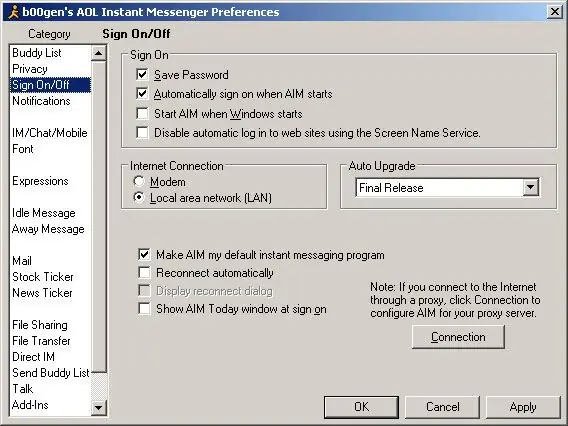

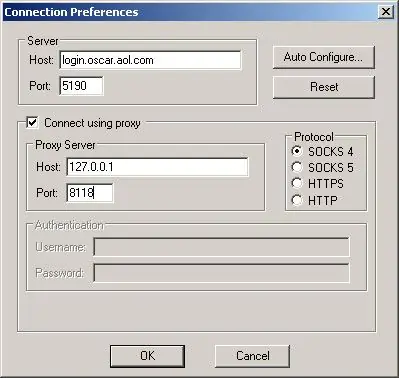

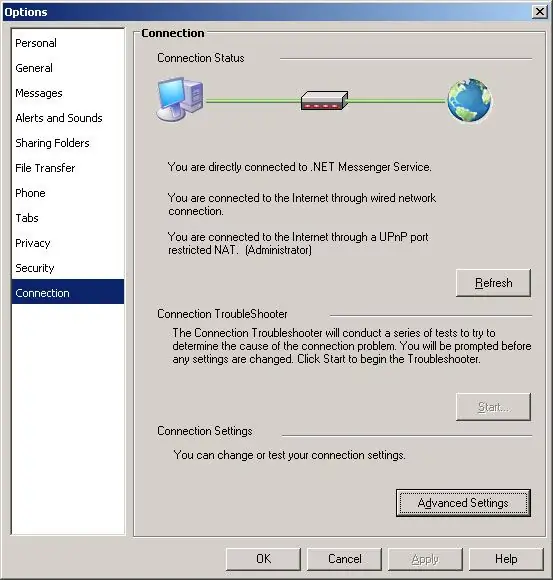

TOR یک برنامه ناشناس است که از طریق یک پروکسی که با مجموعه موجود است ، ارتباط برقرار می کند. اگر از فایرفاکس استفاده می کنید ، استفاده از TOR فوق العاده آسان است ، تنها کاری که باید انجام دهید این است که به صفحه افزونه Tor Button بروید و آن را نصب کنید. سپس هر زمان که نیاز به مرور ناشناس (و ایمن) دارید ، فقط روی دکمه tor کلیک کنید و همه چیز آماده است. برای سایر برنامه های خود ، باید نحوه ارتباط برنامه با پروکسی ها را بررسی کرده و اطلاعات را به صورت دستی وارد کنید. از آنجا که برنامه های بسیار متنوعی وجود دارد که مردم از آنها استفاده می کنند ، من هیچ کدام را در اینجا فهرست نمی کنم ، اما در صورت درخواست ، جزئیات را ارائه خواهم داد. فقط کافیست یک نام با نام برنامه بگذارید و من با یک روش مختصر پاسخ خواهم داد. اطلاعات پروکسی برای TOR:: localhost port 8118Or ، 127.0.0.1 port 8118 من سه مثال برای برنامه هایی اضافه کرده ام که فکر می کنم هنوز هم تا حدودی محبوب هستند ، هر کدام دو عکس با کامنت دو مورد اول Aim ، دو مورد MSN ، دومین مورد Pidgin جانشین gaim است.

مرحله 5: مطمئن شوید که همه کار می کند

خودآزمایی اصلی من این است که Firefox را به Whatismyip نشان دهم و مطمئن شوم که IP خانه من نیست. برای آزمایش آن در زمینه ، دکمه tor را در حین ضربه زدن به کلید تازه کردن خود تغییر دهید ، هنگامی که دکمه tor روشن است باید IP متفاوتی با زمان خاموش بودن آن داشته باشد. اگر همه چیز خوب کار کرد ، لپ تاپ شما اکنون با MAC و نام میزبان تصادفی بوت می شود ، و TOR شروع می شود و به شما امکان می دهد تمام ترافیک خود را رمزگذاری کنید. خریداری شد که گره های خروجی TOR هنوز می توانند ترافیک شما را استراق سمع کنند. برای مرور وب ایمن از طریق یک گره خروجی می توانید از سایت هایی مانند https://www.conceal.ws/ که ترافیک را در کل جلسه شما رمزگذاری می کنند ، استفاده کنید. سایتهای بیشتری مانند این مورد قدردانی خواهد شد. در صورت بروز هر گونه مشکل ، در صورت تمایل اظهار نظر کنید. فعلا همینطور است ، ناشناس بمانید.

توصیه شده:

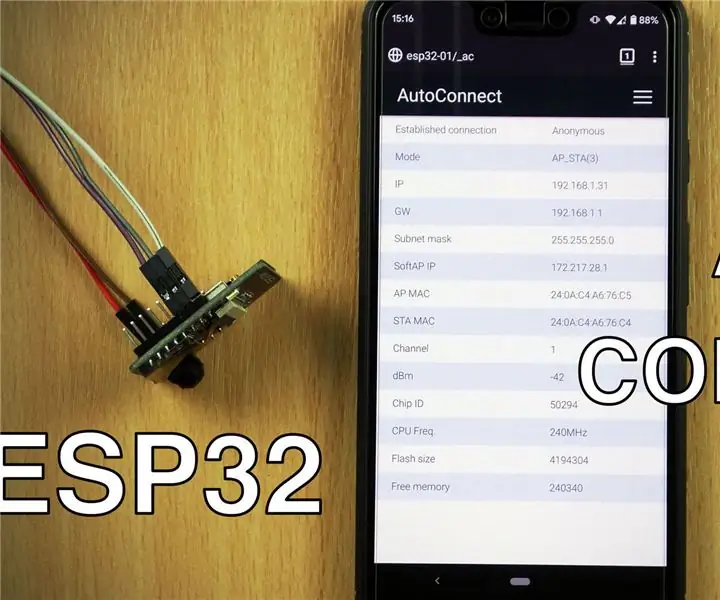

استفاده از وای فای خودکار با برد ESP8266/ESP32: 3 مرحله

استفاده از WiFi AutoConnect With ESP8266/ESP32 Boards: ما نحوه استفاده از کتابخانه AutoConnect را که به ما امکان اتصال و مدیریت نقاط دسترسی WiFi با استفاده از یک تلفن هوشمند را می دهد ، یاد می گیریم. ویدئوی بالا شما را همراه با صفحه های مختلف مورد نیاز شما در این فرایند راهنمایی می کند. برای دسترسی به اطلاعات در مورد t

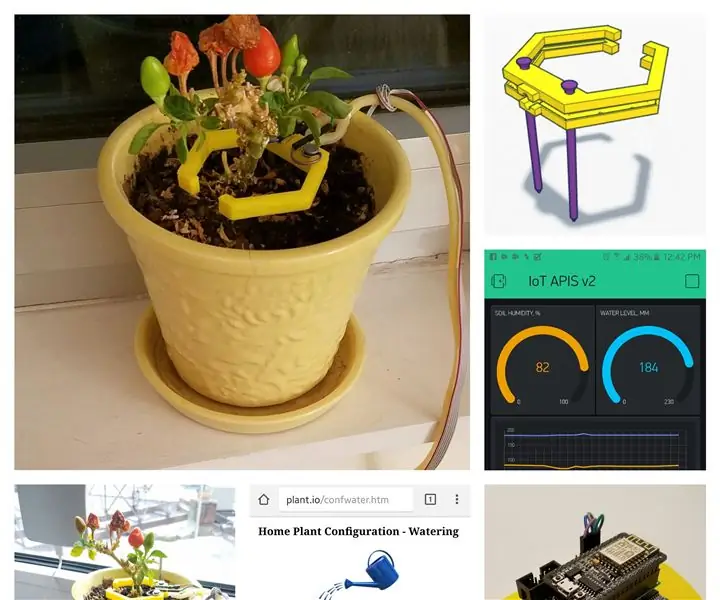

با استفاده از وای فای یک آبگرمکن خودکار بسازید - گیاهان را به طور خودکار آب می دهد و هنگامی که آب کم است هشدارها را ارسال می کند: 19 مرحله

ساخت یک گلدان DIY Self Watering با وای فای - گیاهان را به صورت خودکار آب می دهد و هنگام کمبود آب هشدارها را ارسال می کند: این آموزش به شما نشان می دهد که چگونه می توانید با استفاده از کاشت باغ قدیمی ، سطل زباله ، مقداری چسب و خودکار ، یک دستگاه آبیاری سفارشی متصل به وای فای را ایجاد کنید. کیت جمع آوری گلدان آبی از Adosia

IoT APIS V2 - سیستم آبیاری خودکار کارخانه با قابلیت IoT خودکار: 17 مرحله (همراه با تصاویر)

IoT APIS V2 - سیستم آبیاری خودکار گیاهان خودکار مجهز به IoT: این پروژه تکامل دستورالعمل قبلی من است: APIS - سیستم آبیاری خودکار گیاهان من تقریباً یک سال است که از APIS استفاده می کنم و می خواهم در طراحی قبلی پیشرفت کنم: از راه دور گیاه را زیر نظر بگیرید اینجوری

مرور ناشناس با Tor (نصب) در رزبری پای 3 .: 6 مرحله

مرور ناشناس با Tor (نصب) در Raspberry Pi 3 .: سلام به همه. این در مورد نصب و استفاده از Tor برای دسترسی ناشناس به اینترنت قابل آموزش است. کل نصب مدتی طول می کشد تا یک فنجان قهوه میل کنید و شروع به تایپ کنید دستورات. این نصب Tor Relay نیست

جک پاور تلفن همراه آسیب دیده یا ناشناس را تنظیم کنید: 5 مرحله

جک پاور تلفن همراه آسیب دیده یا ناشناخته را وصل کنید: سلولی را که آداپتور برق ندارید یا جک آسیب دیده است ، باز کنید. از هر آداپتور برق تلفن همراه دیگر استفاده کنید و به موبایل تصمیم گیرنده خود یک فرصت دوم بدهید