فهرست مطالب:

- مرحله 1: KALI LINUX را نصب کنید

- گام 2:

- مرحله 3:

- مرحله 4:

- مرحله 5:

- مرحله 6:

- مرحله 7:

- مرحله 8:

- مرحله 9:

- مرحله 10:

- مرحله 11:

- مرحله 12:

- مرحله 13:

- مرحله 14:

- مرحله 15:

- مرحله 16:

- مرحله 17:

- مرحله 18:

- مرحله 19:

- مرحله 20:

- مرحله 21:

- مرحله 22:

- مرحله 23:

- مرحله 24:

- مرحله 25:

- مرحله 26:

- مرحله 27:

- مرحله 28:

- مرحله 29:

- مرحله 30: شروع هک !!!!!!!

- مرحله 31:

- مرحله 32:

- مرحله 33:

- مرحله 34:

- مرحله 35:

- مرحله 36:

- مرحله 37:

- مرحله 38:

- مرحله 39:

- مرحله 40:

- مرحله 41:

- مرحله 42:

- مرحله 43:

- مرحله 44:

تصویری: نفوذ Wifi با استفاده از لینوکس کالی: 44 مرحله

2024 نویسنده: John Day | [email protected]. آخرین اصلاح شده: 2024-01-30 08:52

لینوکس کالی می تواند برای بسیاری از موارد استفاده شود ، اما احتمالاً بیشتر به دلیل توانایی آن در تست نفوذ یا "هک" شبکه های WPA و WPA2 مشهور است. صدها برنامه ویندوز وجود دارد که ادعا می کنند می توانند WPA را هک کنند. آنها را دریافت نکنید! آنها فقط کلاهبرداری هایی هستند که توسط هکرهای حرفه ای مورد استفاده قرار می گیرند تا هکرهای تازه وارد یا هوس کنند که خودشان هک شوند. تنها یک راه وجود دارد که هکرها وارد شبکه شما می شوند و آن هم سیستم عامل مبتنی بر لینوکس ، کارت بی سیم با قابلیت نظارت بر حالت ، و باز کردن هوا یا موارد مشابه است. همچنین توجه داشته باشید که حتی با وجود این ابزارها ، شکستن Wi-Fi برای مبتدیان مناسب نیست. بازی با آن نیاز به دانش اولیه در مورد نحوه عملکرد احراز هویت WPA و آشنایی متوسط با Kali Linux و ابزارهای آن دارد ، بنابراین هر هکری که به شبکه شما دسترسی پیدا کند احتمالاً مبتدی نیست.

توجه*این مورد را با اجازه WIFI دیگران در مواردی که این تست را آزمایش می کنید استفاده کنید

با ریسک خود از آن استفاده کنید !!

مرحله 1: KALI LINUX را نصب کنید

ابتدا باید کالی را از https://kali.org/downloads/ بارگیری کنیم. اگر رایانه ای با قابلیت 64 بیت (مانند من) دارید ، احتمالاً به دلایل عملکرد نسخه 64 بیتی کالی را می خواهید. برای یافتن نسخه مورد نیاز ، منوی کشویی را گسترش دهید. در صورت داشتن رایانه 64 بیتی ، فقط نسخه 64 بیتی را انتخاب کنید.

گام 2:

اگر برنامه تورنت ندارید ، روی "ISO" در کنار نسخه مناسب Kali کلیک کنید و هنگامی که اعلان بارگیری در مرورگر شما ظاهر شد ، "Save" را انتخاب کنید و آن را در مکانی که به خاطر سپرده می شود ذخیره کنید. اگر دارید یک برنامه تورنت ، پس من به شدت توصیه می کنم از گزینه تورنت استفاده کنید ، زیرا بسیار سریعتر است. روی "تورنت" در کنار نسخه مناسب Kali کلیک کنید و فایل ".torrent" را در مکانی که به راحتی به خاطر سپرده می شود/دسترسی داشته باشید ذخیره کنید. اکنون برنامه تورنت خود را باز کنید (من از uTorrent استفاده می کنم) ، روی "افزودن تورنت جدید" کلیک کنید ، ".torrent”، و گزینه های مناسب برای بارگیری آن را انتخاب کنید. حالا منتظر بمانید تا کالی بارگیری شود ، بسته به سرعت اینترنت شما ، ممکن است چند ساعت طول بکشد.

مرحله 3:

پس از اتمام بارگیری کالی ، VMware Player را باز کرده و روی Create a new virtual MACHINE کلیک کنید.

مرحله 4:

در پنجره ای که باز می شود ، فایل تصویر دیسک نصب (iso) را انتخاب کنید ، به مکان مورد نظر بروید و فایل ISO Kali Linux را که به تازگی بارگیری کرده اید انتخاب کنید.

مرحله 5:

در مرحله بعد ، نامی برای ماشین مجازی انتخاب کنید. من می خواهم برای این آموزش آن را آموزش کالی بگذارم. شما همچنین باید مکانی را برای آن انتخاب کنید ، من توصیه می کنم یک پوشه به نام "ماشین های مجازی" در اسناد من ایجاد کنید. سپس روی Next کلیک کنید.

مرحله 6:

در مرحله بعد ، باید حداکثر اندازه را برای کالی انتخاب کنید. توصیه می کنم حداقل 30 گیگابایت کار کنید زیرا کالی تمایل دارد در طول زمان گسترش یابد. بعد از اینکه مقدار مورد نظر خود را وارد کردید (کمتر از 20 گیگابایت) گزینه بعدی را به عنوان ذخیره دیسک مجازی به عنوان یک فایل تغییر دهید و روی Next کلیک کنید.

مرحله 7:

در پنجره بعدی ، ما باید برخی از تنظیمات سخت افزاری را سفارشی کنیم ، بنابراین روی دکمه Customize Hardware… کلیک کنید.

مرحله 8:

اکنون یک پنجره سخت افزاری به شما نشان داده می شود. حافظه را در پنجره سمت چپ پنجره انتخاب کرده و نوار لغزنده را در سمت راست به حداقل 512 مگابایت*بکشید. از آنجایی که من 8 گیگابایت رم روی کامپیوتر دارم ، می خواهم آن را در 2 گیگابایت (2000 مگابایت) قرار دهم. *توجه داشته باشید ، شما باید حداکثر نصف RAM نصب شده بر روی رایانه خود را به یک ماشین مجازی بدهید. اگر رایانه شما دارای 4 گیگابایت رم است ، حداکثر حافظه ای که می خواهید روی آن بچرخید 2 گیگابایت است. اگر رایانه شما 8 گیگابایت دارد ، می توانید به حداکثر 4 گیگابایت و غیره بروید

حالا Processors را در قسمت سمت چپ برجسته کنید. این گزینه واقعاً به رایانه شما بستگی دارد ، اگر چند پردازنده دارید ، می توانید دو یا چند مورد را انتخاب کنید. اگر رایانه معمولی دارید ، با دو یا کمتر ، پیشنهاد می کنم این عدد را یک بگذارید.

در ادامه ، بر روی Network Adapter در پنجره سمت چپ کلیک کنید. در سمت راست ، نقطه را به گزینه Bridged (بالا) منتقل کنید. حالا روی دکمه Configure Adapters کلیک کنید.

در پنجره کوچکی که ظاهر می شود ، همه کادرها را به غیر از جعبه کنار آداپتور شبکه معمولی خود بردارید و OK کنید.

اکنون می توانید بر روی Close در پایین پنجره Hardware و سپس بر روی Finish در Wizard کلیک کنید

مرحله 9:

پس از کلیک بر روی Finish ، پنجره بسته می شود و فایل ماشین مجازی جدید به کتابخانه VM اضافه می شود. اکنون تنها کاری که باید انجام دهیم این است که Kali را راه اندازی کرده و آن را نصب کنیم! برای انجام این کار ، نام ماشین مجازی تازه ایجاد شده را با کلیک روی آن برجسته کرده و روی Play machine virtual در پنجره سمت راست کلیک کنید.

مرحله 10:

در منوی بوت ، از کلیدهای جهت دار برای پایین رفتن به قسمت Graphical install استفاده کرده و Enter را بزنید.

مرحله 11:

صفحه بعدی از شما می خواهد زبان مورد نظر خود را انتخاب کنید ، می توانید از ماوس برای انتخاب این مورد استفاده کنید ، سپس روی ادامه کلیک کنید.

مرحله 12:

در صفحه بعدی ، مکان خود را انتخاب کرده و روی Continue ضربه بزنید.

اکنون از شما نقشه کلید استاندارد شما را می خواهد. اگر از صفحه کلید استاندارد آمریکایی آمریکایی استفاده می کنید ، فقط روی ادامه کلیک کنید.

مرحله 13:

صبر کنید تا کالی تشخیص سخت افزار رایانه شما را به پایان برساند. در طول این مدت ، ممکن است این صفحه با شما نمایش داده شود:

مرحله 14:

فقط روی Continue ضربه بزنید و Do not configure the network at this time در صفحه بعد را انتخاب کنید.

مرحله 15:

اکنون از شما خواسته می شود نام میزبان را ارائه دهید ، که شبیه به نام کامپیوتر است. شما می توانید هر چیزی را که می خواهید وارد کنید ، یا می توانید آن را به عنوان کالی ترک کنید. پس از اتمام کار ، روی Continue ضربه بزنید.

مرحله 16:

اکنون کالی از شما می خواهد که یک رمز عبور برای حساب اصلی (اصلی) وارد کنید. مطمئن شوید که به راحتی می توانید این رمز عبور را به خاطر بسپارید ، اگر آن را فراموش کردید ، باید Kali را دوباره نصب کنید. پس از وارد کردن و وارد کردن مجدد رمز دلخواه خود ، روی ادامه کلیک کنید.

مرحله 17:

در مرحله بعد منطقه زمانی خود را از شما می پرسیم ، آن را انتخاب کرده و روی ادامه کلیک کنید.

مرحله 18:

صبر کنید تا کالی پارتیشن های دیسک را تشخیص دهد. وقتی مرحله بعدی به شما نشان داده شد ، Guided - use whole disk را انتخاب کنید. (این معمولاً گزینه بالا است) سپس روی ادامه کلیک کنید.

مرحله 19:

اکنون نصب کننده تأیید می کند که می خواهید از این پارتیشن استفاده کنید. ادامه را بزنید

یک سوال دیگر در مورد پارتیشن ظاهر می شود. گزینه ای که می گوید All files in one partition را انتخاب کرده و Continue را بزنید.

مرحله 20:

با انتخاب Finish partitioning و نوشتن تغییرات در دیسک ، تأیید کنید که می خواهید این تغییرات را انجام دهید. سپس Continue را بزنید.

مرحله 21:

سوال آخر! با انتقال نقطه به Yes و زدن Continue ، تأیید کنید که واقعاً می خواهید این تغییرات را انجام دهید.

مرحله 22:

بسیار خوب ، نصب کالی به پایان رسیده است و اکنون پنجره ای به شما نشان داده می شود که از شما در مورد آینه شبکه می پرسد. فقط می توانید No را انتخاب کرده و Continue را بزنید.

مرحله 23:

پس از چند دقیقه ، نصب کننده از شما می پرسد که آیا می خواهید بوت لود GRUB را نصب کنید. روی Yes و Continue کلیک کنید.

مرحله 24:

پس از راه اندازی مجدد ، و با صفحه "ورود" به شما نشان داده شد ، روی "سایر…

مرحله 25:

ریشه نام کاربری را در کادر تایپ کنید و Enter را فشار دهید یا "ورود به سیستم" را کلیک کنید

مرحله 26:

در صفحه بعد ، گذرواژه ای را که قبلاً ایجاد کرده اید تایپ کنید و Enter را فشار دهید یا دوباره "ورود به سیستم" را کلیک کنید.

مرحله 27:

اگر رمز عبور/نام کاربری را اشتباه تایپ کنید ، این پیام را دریافت خواهید کرد

مرحله 28:

فقط دوباره امتحان کنید و به یاد داشته باشید که از گذرواژه ای که قبلاً ایجاد کرده اید استفاده کنید.

مرحله 29:

شما در حال حاضر KALI LINUX WOW را نصب کرده اید:):):):).

مرحله 30: شروع هک !!!!!!!

لینوکس Kali را شروع کرده و ترجیحاً به عنوان root وارد شوید.

مرحله 31:

آداپتور بی سیم قابل تزریق خود را وصل کنید ، (مگر اینکه کارت رایانه شما از آن پشتیبانی کند). اگر از Kali در VMware استفاده می کنید ، ممکن است لازم باشد کارت را از طریق نماد موجود در منوی دستگاه متصل کنید.

مرحله 32:

ارتباط خود را با تمام شبکه های بی سیم قطع کرده ، ترمینال را باز کرده و airmon-ng را تایپ کنید

با این کار همه کارت های بی سیم که از حالت مانیتور (نه تزریق) پشتیبانی می کنند لیست می شود. اگر هیچ کارت در لیست موجود نیست ، سعی کنید کارت را قطع و وصل کنید و بررسی کنید که از حالت مانیتور پشتیبانی می کند. می توانید با تایپ ifconfig در ترمینال دیگر ، اگر کارت در ifconfig ذکر شده است ، اما در airmon-ng نشان داده نمی شود ، کارت از حالت مانیتور پشتیبانی می کند یا خیر ، در این صورت کارت از آن پشتیبانی نمی کند. در اینجا می توانید ببینید که کارت من از حالت مانیتور پشتیبانی می کند و به عنوان wlan0 درج شده است.

مرحله 33:

تایپ کنید airmon-ng start و رابط کارت بی سیم خود را وارد کنید. من wlan0 است ، بنابراین دستور من این است: airmon-ng start wlan0

پیام "(حالت مانیتور فعال است)" به این معنی است که کارت با موفقیت در حالت مانیتور قرار گرفته است. به نام رابط مانیتور جدید ، mon0 توجه کنید.

ویرایش: یک اشکال که اخیراً در لینوکس کالی کشف شده است باعث می شود که برای اولین بار که mon0 را فعال می کنید ، airmon-ng کانال را به صورت "-1" ثابت تنظیم کند. اگر این خطا را دریافت کردید یا به سادگی نمی خواهید از این فرصت استفاده کنید ، پس از فعال کردن mon0 این مراحل را دنبال کنید: نوع: ifconfig [رابط کارت بی سیم] را پایین بیاورید و Enter را بزنید. [رابط کارت بی سیم] را با رابط کاربری که mon0 را فعال کرده اید جایگزین کنید. احتمالاً wlan0 نامیده می شود. با این کار اتصال بی سیم به اینترنت غیرفعال می شود و به جای آن می تواند روی حالت مانیتور تمرکز کند. پس از غیرفعال کردن mon0 (بخش بی سیم آموزش) ، باید wlan0 (یا نام رابط بی سیم) را با تایپ کردن: ifconfig [رابط کارت بی سیم] بالا و فشار دادن Enter را فعال کنید.

مرحله 34:

تایپ کنید airodump-ng و نام رابط مانیتور جدید را که احتمالاً mon0 است وارد کنید

اگر خطایی "کانال ثابت -1" دریافت کردید ، ویرایش بالا را ببینید.

مرحله 35:

Airodump اکنون تمام شبکه های بی سیم منطقه شما و اطلاعات مفید زیادی در مورد آنها را لیست می کند. شبکه یا شبکه ای را که اجازه آزمایش نفوذ دارید تعیین کنید. هنگامی که شبکه خود را در لیست پرجمعیت مشاهده کردید ، Ctrl + C را روی صفحه کلید خود فشار دهید تا روند متوقف شود. به کانال شبکه مورد نظر خود توجه کنید.

مرحله 36:

BSSID شبکه مورد نظر را کپی کنید

حالا این فرمان را تایپ کنید: airodump -ng -c [channel] --bssid [bssid] -w/root/Desktop/[رابط مانیتور] [channel] را با کانال شبکه مورد نظر خود جایگزین کنید. شبکه BSSID را در جایی که [bssid] است بچسبانید و نام رابط کاربری مونیتور خود را جایگزین [رابط مانیتور] کنید (mon0).

یک فرمان کامل باید به این شکل باشد: airodump -ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w/root/Desktop/mon0

حالا enter را فشار دهید.

مرحله 37:

Airodump در حال حاضر فقط شبکه مورد نظر را نظارت می کند و به ما امکان می دهد اطلاعات بیشتری در مورد آن بدست آوریم. کاری که ما در حال حاضر انجام می دهیم این است که منتظر بمانیم تا دستگاهی به شبکه متصل یا مجدداً متصل شود ، روتر مجبور شود دست دادن چهار طرفه را ارسال کند که برای شکستن رمز عبور باید از آن استفاده کنیم. همچنین ، چهار فایل باید روی دسکتاپ شما نشان داده شود ، این جایی است که هنگام دست زدن ، ذخیره می شود ، بنابراین آنها را حذف نکنید! اما ما واقعاً منتظر اتصال دستگاه نیستیم ، نه ، این کاری نیست که هکرهای بی حوصله انجام می دهند. ما در واقع قصد داریم از یک ابزار خنک کننده دیگر که متعلق به مجموعه aircrack به نام aireplay-ng است ، برای تسریع روند استفاده کنیم. هکرها به جای منتظر ماندن دستگاه برای اتصال ، از این ابزار برای مجبور کردن مجدد دستگاه با ارسال بسته های احراز هویت (deauth) به دستگاه استفاده می کنند و این باعث می شود فکر کند که باید دوباره با روتر متصل شود. البته ، برای کارکردن این ابزار ، ابتدا باید شخص دیگری به شبکه متصل باشد ، بنابراین airodump-ng را تماشا کرده و منتظر ظاهر شدن مشتری باشید. ممکن است زمان زیادی طول بکشد یا فقط یک ثانیه طول بکشد تا اولین مورد نشان داده شود. اگر هیچ کدام پس از یک انتظار طولانی ظاهر نشد ، ممکن است شبکه در حال حاضر خالی باشد ، یا شما از شبکه بسیار دور هستید.

در این تصویر می بینید که یک مشتری در شبکه ما ظاهر شده است و به ما امکان می دهد مرحله بعدی را شروع کنیم.

مرحله 38:

airodump-ng را رها کرده و ترمینال دوم را باز کنید. در این ترمینال ، این دستور را تایپ کنید: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0 The –0 یک کوتاه برای حالت deauth است و 2 تعداد بسته های deauth برای ارسال است. -a نشان دهنده bssid نقطه دسترسی (روتر) است ، [router bssid] را با BSSID شبکه مورد نظر جایگزین کنید ، که در مورد من 00: 14: BF: E0: E8: D5 است. -c نشان دهنده مشتریان BSSID است ، که در تصویر قبلی ذکر شده است. [client bssid] را با BSSID کلاینت متصل شده جایگزین کنید ، این مورد در "STATION" ذکر شده است. و البته ، mon0 صرفاً به معنای رابط مانیتور است ، در صورت متفاوت بودن آن ، آن را تغییر دهید. دستور کامل من به این شکل است: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0

مرحله 39:

با ضربه زدن به Enter ، خواهید دید که بسته ها را aireplay-ng ارسال می کنید و در عرض چند لحظه ، باید این پیام را در صفحه airodump-ng نشان دهید!

مرحله 40:

این بدان معناست که دست دادن گرفته شده است ، رمز عبور به هر شکلی در دست هکر است. می توانید پایانه aireplay-ng را ببندید و Ctrl + C را در ترمینال airodump-ng بزنید تا نظارت بر شبکه متوقف شود ، اما هنوز آن را نبندید فقط در صورتی که بعداً به برخی از اطلاعات نیاز دارید.

مرحله 41:

این بخش خارجی این آموزش را به پایان می رساند. از این پس ، این فرایند کاملاً بین رایانه شما و آن چهار فایل روی دسکتاپ شما انجام می شود. در واقع ،.cap ، مهم است. یک ترمینال جدید باز کنید و این دستور را وارد کنید: aircrack -ng -a2 -b [router bssid] -w [path to wordlist] /root/Desktop/*.cap -a روشی است که ایرکراک برای شکستن دست دادن استفاده می کند ، 2 = روش WPA. -b مخفف bssid است ، [router bssid] را با BSSID روتر مورد نظر جایگزین کنید ، مال من 00: 14: BF: E0: E8: D5 است. -w مخفف کلمه کلمه است ، [مسیر فهرست کلمات] را با مسیر فهرست کلمات بارگیری شده جایگزین کنید. من یک لیست کلمه به نام "wpa.txt" در پوشه اصلی دارم. /root/Desktop/*.cap مسیری است برای فایل.cap حاوی رمز ، * به معنی کارت وحشی در لینوکس است ، و از آنجا که من فرض می کنم هیچ فایل.cap دیگری در دسکتاپ شما وجود ندارد ، این باید خوب کار کند به شکلی که هست دستور کامل من شبیه این است: aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap

حالا Enter را فشار دهید

مرحله 42:

Aircrack-ng اکنون روند شکستن رمز عبور را آغاز می کند. با این حال ، فقط در صورت شکستن گذرواژه در لیست کلمات انتخابی شما ، آن را خراب می کند. گاهی اوقات ، اینطور نیست. اگر چنین است ، می توانید به صاحبخانه تبریک بگویید که "غیرقابل نفوذ" است ، البته تنها پس از اینکه هر لیست کلمه ای را که هکر ممکن است از آن استفاده کند یا بسازد ، امتحان کرده اید! بسته به اندازه فهرست کلمات ، شکستن رمز عبور ممکن است مدت زیادی طول بکشد. مال من خیلی سریع رفت

مرحله 43:

عبارت عبور به شبکه آزمایشی ما "ناامن" بود ، و در اینجا می بینید که ترک هوا آن را پیدا کرده است. اگر گذرواژه را بدون مبارزه مناسب پیدا کردید ، پسورد خود را تغییر دهید ، اگر شبکه شما است. اگر در حال آزمایش نفوذ برای کسی هستید ، به او بگویید تا در اسرع وقت رمز عبور خود را تغییر دهد.

مرحله 44:

اگر می خواهید تمام این مراحل را رد کنید و می خواهید با یک کلیک هک کنید! ابزار AutoWifiPassRetriever من را از اینجا بارگیری کنید - geekofrandom.blogspot.com

توصیه شده:

نحوه ایجاد درایو بوت لینوکس (و نحوه استفاده از آن): 10 مرحله

نحوه ایجاد درایو بوت لینوکس (و نحوه استفاده از آن): این یک معرفی ساده در مورد نحوه شروع کار با لینوکس ، به ویژه اوبونتو است

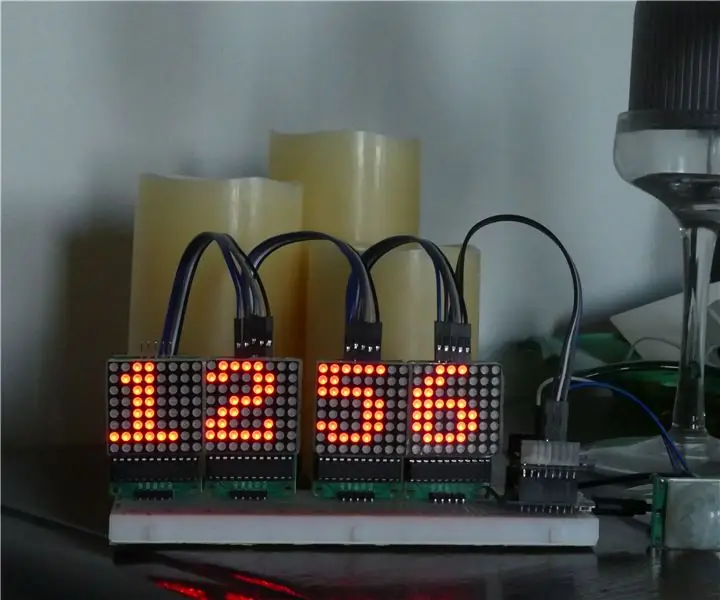

ساعت ماتریس LED 8x8 و هشدار ضد نفوذ: 4 مرحله (همراه با تصاویر)

8x8 Led Matrix Clock & Anti-Intrusion Warning: در این دستورالعمل نحوه ساخت ساعت ماتریس Led 8x8 فعال با تشخیص حرکت را می بینیم. این ساعت همچنین می تواند به عنوان یک دستگاه ضد نفوذ استفاده شود که در صورت حرکت یک پیام هشدار دهنده ارسال می کند. در یک ربات تلگرام تشخیص داده شد! ما با دو مورد متفاوت کار می کنیم

Visuino ساخت سیستم تشخیص نفوذ با استفاده از آردوینو: 8 مرحله

Visuino ایجاد یک سیستم تشخیص نفوذ با استفاده از Arduino: در این آموزش ما از یک سنسور حرکت رادار مایکروویو XYC-WB-DC متصل به Arduino UNO و Visuino برای تشخیص هرگونه حرکت در شعاع حدود 5 متر از جمله دیوارهای نازک استفاده می کنید

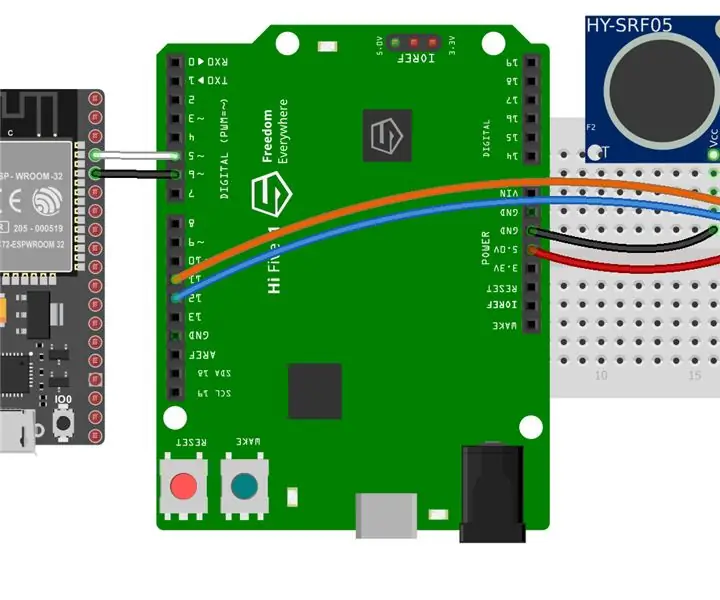

تشخیص نفوذ HiFive1 Arduino با هشدارهای MQTT با استفاده از ESP32 یا ESP8266: 6 مرحله

تشخیص نفوذ HiFive1 Arduino با هشدارهای MQTT با استفاده از ESP32 یا ESP8266: HiFive1 اولین برد مبتنی بر RISC-V سازگار با Arduino است که با CPU FE310 از SiFive ساخته شده است. این برد تقریباً 20 برابر سریعتر از Arduino UNO است ، اما مانند برد UNO ، فاقد هرگونه اتصال بی سیم است. خوشبختانه چندین دستگاه ارزان قیمت وجود دارد

استفاده از ماژول فرمان IRobot Create با لینوکس: 4 مرحله

استفاده از ماژول فرمان IRobot Create با لینوکس: از آنجا که iRobot راهی برای استفاده از ماژول فرمان در اختیار کاربران لینوکس قرار نداده است ، مجبور شدم خودم آن را بفهمم. نترسید ، واقعاً سخت نیست. تنها کاری که باید انجام دهید این است که چند اسکریپت را اجرا کنید. بیایید شروع کنیم ، باید انجام دهیم؟